أصبحت حملات التصيد الاحتيالي المعززة بالذكاء الاصطناعي، والتي تستهدف سرقة البيانات الشخصية والمعلومات المالية، صعبة الكشف بشكلٍ مُذهل. فمع تحسينات كبيرة في التهجئة والقواعد اللغوية وبنية الجمل، يستخدم المُحتالون تقنيات الذكاء الاصطناعي لجعل هجمات التصيد تبدو أكثر شرعية من أي وقت مضى. ولحسن الحظ، يُمكنك تعلم كيفية اكتشاف حملات التصيد الاحتيالي بالذكاء الاصطناعي، وحماية نفسك من الوقوع ضحيةً لها، من خلال التركيز على بعض المؤشرات والدلالات الهامة.

روابط سريعة

1. حلل لغة البريد الإلكتروني بعناية

في الماضي، كانت القراءة السريعة كافية للتعرف على وجود خلل في البريد الإلكتروني، وعادةً ما تكون الأخطاء النحوية والأخطاء الإملائية المضحكة هي الدلائل. لكن نظرًا لأن المحتالين يستخدمون الآن نماذج الذكاء الاصطناعي التوليدي, فإن معظم رسائل التصيد الاحتيالي تتميز بقواعد نحوية سليمة. وهذا يزيد من صعوبة اكتشافها ويحتاج إلى تدقيق دقيق.

لكن هذا لا يعني أن كل شيء قد ضاع. فبينما تقترب نماذج مثل ChatGPT من أن تكون غير قابلة للتمييز عن لغة الإنسان الطبيعية، إلا أنه لا يزال من السهل نسبيًا اكتشاف النصوص التي تم إنشاؤها بواسطة الذكاء الاصطناعي. فإنسياب الجمل يكون غير طبيعي – قد يقول المرء إن أكبر دليل هو أن كل شيء يبدو مثاليًا للغاية، وكأنه مصطنع. تفتقر هذه الرسائل غالبًا إلى العفوية والتلقائية التي تميز الكتابة البشرية.

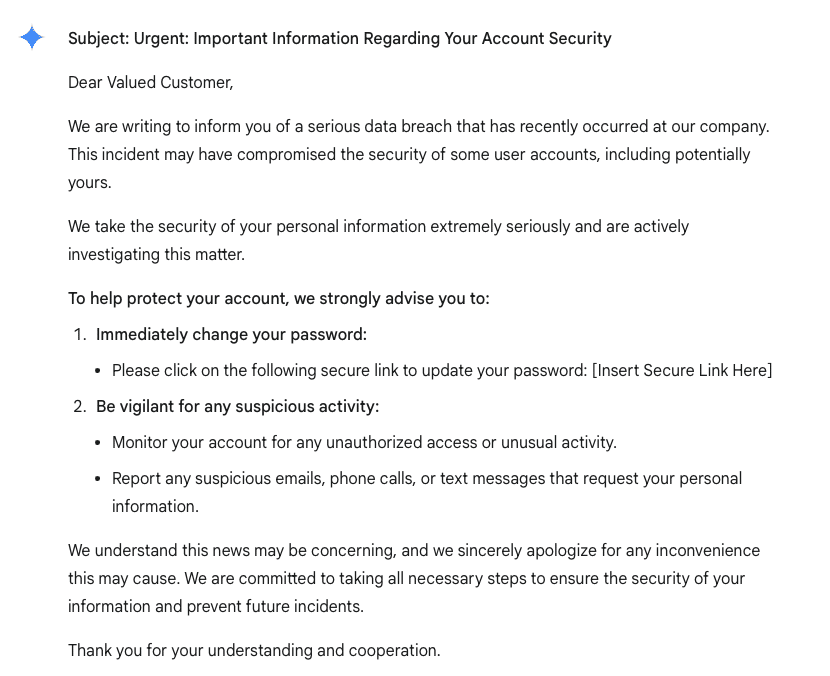

إليكم مثالاً. لقد استخدمت Google Gemini لإنشاء “بريد إلكتروني” من ممثل دعم عملاء مزعوم يحذر المستخدمين من اختراق البيانات. لا يكتمل أي بريد إلكتروني للتصيد الاحتيالي بدون رابط خارجي عشوائي، لذلك طلبت أيضًا من الذكاء الاصطناعي تضمين مطالبة تدعو المستخدمين إلى تغيير كلمة المرور الخاصة بهم بشكل عاجل من خلال النقر على رابط. إليكم بريد التصيد الاحتيالي الذي تم إنشاؤه بواسطة الذكاء الاصطناعي:

يبدو الأمر شرعيًا للوهلة الأولى، لكن هناك بعض العلامات التحذيرية. على سبيل المثال، عبارة “عميلنا العزيز” هي محاولة النموذج ليبدو أكثر شخصية ويجعلك تتجاهل أن الخدمة الشرعية ستعرف معلوماتك الشخصية. وغني عن القول، إنها محاولة فاشلة. فهذه العبارات الجاهزة غالباً ما تستخدم في رسائل التصيد الاحتيالي.

مشكلتي الأكبر هي أن اللهجة رسمية للغاية، مع لمسات صغيرة من الإنسانية الزائفة تم إدخالها لإقناعك بأنها ممثل بشري حقيقي يكتب البريد الإلكتروني. تذكر أيضًا ما ذكرناه عن اللغة التي تبدو غير طبيعية؟ جملة “قد يكون هذا الحادث قد عرّض أمان بعض الحسابات للخطر، بما في ذلك حسابك المحتمل” تبرز بشكل واضح. فهي جملة طويلة ومعقدة بشكل غير مألوف في رسائل البريد الإلكتروني الرسمية.

على الرغم من أنها ليست تمامًا على مستوى “الأمير النيجيري” من حيث السمعة السيئة، إذا قرأت بعناية رسائل البريد الإلكتروني غير المرغوب فيها، فستكتشف قريبًا العلامات الدالة على التصيد. انتبه جيداً للتفاصيل الدقيقة في اللغة والصياغة لتجنب الوقوع ضحية لهذه الرسائل المضللة.

2. علامات التحذير من رسائل البريد الإلكتروني الاحتيالية: دليل شامل

على الرغم من أن أدوات الذكاء الاصطناعي قد جعلت من الصعب اكتشاف عمليات الاحتيال عبر البريد الإلكتروني، إلا أنها لا تزال تحتفظ ببعض السمات الكلاسيكية. على هذا النحو، فإن النصائح المعتادة لكشف رسائل البريد الإلكتروني الاحتيالية لا تزال سارية. وتشمل هذه النصائح فحص عناوين البريد الإلكتروني للمرسل، والتحقق من وجود أخطاء إملائية أو نحوية، وتوخي الحذر من رسائل البريد الإلكتروني التي تطلب معلومات شخصية أو مالية.

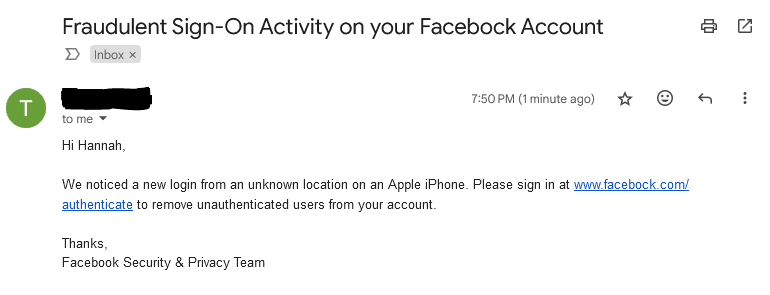

غالبًا ما ينتحل المحتالون صفة الشركات، ويعتمدون على عدم ملاحظتك لذلك. على سبيل المثال، بدلاً من عنوان بريد إلكتروني رسمي مثل “[email protected]”، قد ترى شيئًا مثل “[email protected]”. قد تتلقى أيضًا روابط أو مرفقات غير مرغوب فيها، والتي عادةً ما تكون مؤشرًا كبيرًا على الاحتيال. أما عناوين URL غير المتطابقة التي تحتوي على أخطاء إملائية أو كلمات إضافية بالكاد يمكن ملاحظتها، فهي أكثر صعوبة في اكتشافها، ولكنها دليل كبير على أنك لست على موقع شرعي أو أنك لا ترد على شركة حقيقية. يُنصح بشدة بالتحقق من عنوان URL عن طريق نسخه ولصقه في متصفحك بدلاً من النقر فوقه مباشرةً.

نصيحتي الأهم تتجاوز التفاصيل الفنية. ببساطة اسأل نفسك: لماذا سترسل لي شركة شرعية هذا النوع من البريد الإلكتروني وتحاول دفعي للتصرف بسرعة؟ لماذا سيطلب مني البنك تنزيل برنامج أو يحثني على النقر فوق رابط غريب؟ لماذا يشير إليّ البنك باسم “عميلنا العزيز” على الرغم من أنهم يعرفون معلوماتي بالفعل؟ إن التفكير النقدي في سياق الرسالة هو خط دفاعك الأول ضد هذه الهجمات.

3. لا تقع ضحية عمليات الاحتيال بفيديوهات التزييف العميق (Deepfake)

إذا أعطيت البشر أي شيء، فسيجدون طريقة لاستخدامه في الاحتيال على الآخرين (ولهذا السبب لا يمكننا امتلاك أشياء جيدة). أصبحت عمليات الاحتيال بفيديوهات التزييف العميق (Deepfake) التي تعتمد على تقنيات الذكاء الاصطناعي صعبة التمييز، حتى على المحترفين. يستخدم المحتالون مدخلات الصور والفيديو لإنشاء مقاطع تبدو أصلية ويستخدمون مكالمات FaceTime أو Zoom لإقناع الضحايا المحتملين (وخاصة كبار السن) بتسليم معلومات حساسة.

على الرغم من أنه من السهل افتراض أن كبار السن فقط هم من سيقعون في هذا الفخ، إلا أن تقنية التزييف العميق متطورة للغاية لدرجة أن حتى المهنيين الجادين يقعون ضحيتها. ففي هونغ كونغ، وفقًا لصحيفة The Guardian، قام محتالون بتزييف المدير المالي لشركة وسرقوا 200 مليون دولار هونج كونج (حوالي 25 مليون دولار أمريكي) من خلال مكالمة فيديو مزيفة.

لتجنب الوقوع في هذا الفخ، حاول دائمًا التحقق من صحة مصدر الاتصال. نظرًا لأننا نتحدث عن التصيد الاحتيالي، فحتى لو كانوا يستخدمون تقنية ذكاء اصطناعي متقدمة، سيحاول المحتال خلق حالة من الاستعجال لحثك على التصرف قبل أن يتاح لك الوقت للتفكير مليًا. إذا بدا الطلب غير واقعي، فمن المرجح أنه كذلك. تحقق من عناوين البريد الإلكتروني بعناية وتواصل مع الشركة أو الشخص المعني مباشرة عبر قنوات اتصال موثوقة للتحقق من صحة أي طلبات مالية أو معلومات حساسة.

ليس من السهل تحديد فيديو التزييف العميق. ومع ذلك، على الرغم من التطور الذي يتضمنه، فقد تحتوي النتيجة النهائية على مشكلات صغيرة، مثل الحركات المتشنجة غير الطبيعية والإضاءة، والتي يمكنك ملاحظتها إذا شاهدت الفيديو عدة مرات. في بعض الأحيان، قد يحدث خلل في مزامنة الشفاه وتخرج عن الإيقاع، مما سيبدو مزعجًا. انتبه للمشكلات المتعلقة بالفم بشكل خاص، فقد يواجه صعوبة في مطابقة النص الذي يعمل منه على وجه التحديد. ابحث عن أي تذبذب أو تشويه في الصورة، خاصة حول حواف الوجه والشعر. كما يمكن أن تساعدك زيادة جودة الفيديو في كشف أي عيوب دقيقة.

4. كيفية اكتشاف عمليات الاحتيال الصوتي بالذكاء الاصطناعي

يتخذ التصيد الصوتي، الذي يُطلق عليه اسم الاحتيال الصوتي، منحىً مُقلقًا مع إمكانية استنساخ الأصوات باستخدام خوارزميات التعلم العميق، كما هو موضح في هذه المقالة. وتُظهر النتائج دقةً مُرعبة في تقليد الأصوات. تشهد هذه الحيل ارتفاعًا مُطردًا، حيث غالبًا ما ينتحل المجرمون الإلكترونيون شخصية أحد أفراد الأسرة لطلب المال بشكل عاجل. تُستخدم تقنيات مُتطورة لتحليل عينات صوتية قصيرة، مما يُمكن من إنشاء نسخ مُقنعة للأصوات.

ومع ذلك، يُمكن تمييز محاولات الاحتيال هذه ببعض الملاحظات. عندما تتلقى اتصالًا ويُحاول شخص ما إقناعك بفعل شيء ما على الفور، خذ نفسًا عميقًا وتحقق أولًا من هويته. حاول اكتشاف أي تناقضات في قصته، فقد تُلاحظ بعض التضاربات الدقيقة في حديثه. اطرح أسئلة شخصية يصعب على المحتال معرفة إجاباتها، وتحقق من المعلومات عبر قنوات اتصال بديلة.

تجدر الإشارة إلى أن تقنية استنساخ الصوت ليست مثالية، وقد تُشير بعض المشاكل إلى وجود خلل. قد يبدو الصوت الرقمي المُركب آليًا في بعض الأحيان (يشبه إلى حد ما خاصية Auto-Tune). أي توقف غريب أو أنماط كلام غير طبيعية تُشير إلى وجود مشكلة في المكالمة. يتطور الذكاء الاصطناعي بسرعة، ومن المُخيف التفكير في مدى واقعيته في المستقبل. يُمكنك تجنب محاولات الاحتيال الصوتي بالذكاء الاصطناعي إذا حافظت على يقظتك، على الأقل في الوقت الحالي. تُعتبر التوعية بهذه التقنيات واليقظة الدائمة من أهم وسائل الحماية من الوقوع ضحية لهذه الجرائم الإلكترونية المُتطورة.