أمضى Dz Techs أسابيع في اختبار تطبيقات مكافحة الفيروسات المجانية الشائعة على نظام Android. بحثنا عن عيوب في طريقة تعامل كل مورد مع الخصوصية والأمان والإعلانات. وكانت النتائج مذهلة.

في كثير من الحالات، لا تحصل على ما تم وعدك به في متجر Play. فالعديد من التطبيقات لا تستطيع اكتشاف الفيروسات بدقة. وتقوم جميعها تقريبًا بتتبعك. وقد وجدنا عددًا من الثغرات الأمنية الخطيرة، بما في ذلك ثغرة حرجة تكشف دفاتر عناوين المستخدمين، وأخرى تُمكّن المهاجمين من إيقاف تشغيل الحماية من الفيروسات تمامًا.

روابط سريعة

نتائج اختبار مضادات الفيروسات على نظام Android

يتولى كبير باحثي الأمن مسؤولية الاختبارات النشطة. وقد أجرى تقييمًا شاملاً للتطبيق نفسه، وفعاليته، ولوحة تحكم إدارة الويب، وجميع خدمات الخادم الخلفي ذات الصلة. كما قمنا بتحليل الأذونات الخطيرة وأدوات التتبع المضمنة في كل تطبيق من تطبيقات مضادات الفيروسات على الأجهزة المحمولة.

اختباراتنا

في منتصف يونيو 2024، أجرينا تقييمًا شاملاً لـ 21 من أشهر تطبيقات مكافحة الفيروسات لأنظمة Android، وهي:

| المورد | معرف متجر Play |

|---|---|

| AEGISLAB Antivirus Free | com.aegislab.sd3prj.antivirus.free |

| Malwarebytes Security: منظف الفيروسات، مضاد التطبيقات الضارة | org.malwarebytes.antimalware |

| AVL Pro Antivirus & Security | com.antiy.avlpro |

| APUS Security – تنظيف الفيروسات، مضاد الفيروسات، معزز | com.guardian.security.pri |

| Brainiacs Antivirus System | com.antivirussystemforandroid.brainiacs.googleplay |

| BullGuard Mobile Security and Antivirus | com.bullguard.mobile.mobilesecurity |

| منظف الهاتف | phone.cleaner.speed.booster.cache.clean.android.master |

| Comodo Free Antivirus, VPN and Mobile Security | com.comodo.cisme.antivirus |

| Emsisoft Mobile Security | com.emsisoft.security |

| ESET Mobile Security & Antivirus | com.eset.ems2.gp |

| Dr.Capsule – مضاد الفيروسات، منظف، معزز | com.estsoft.alyac |

| Fotoable Antivirus & Cleaner | com.fotoable.cleaner |

| NQ Mobile Security & Antivirus Free | com.nqmobile.antivirus20 |

| Zemana Antivirus & Security | com.zemana.msecurity |

| MalwareFox Anti-Malware | com.malwarefox.antimalware |

| Antivirus Mobile – منظف، ماسح فيروسات الهاتف | com.taptechnology.antivirus.mobile |

| dfndr security: مضاد الفيروسات، مضاد الاختراق والمنظف | com.psafe.msuite |

| Privacy Lab Antivirus & Mobile Security | com.secore.privacyshield |

| Webroot Business Security | com.webroot.security.sme |

| VIPRE Mobile Security | com.ssd.vipre |

| V3 Mobile Security | com.ahnlab.v3mobilesecurity.soda |

اكتشفنا ثغرات أمنية خطيرة في 3 من التطبيقات التي اختبرناها، ووجدنا 8 تطبيقات لم تتمكن من اكتشاف فيروس اختباري. في الإجمال، فشل 47% من الموردين الذين اختبرناهم بطريقة ما.

ملاحظة: تمت إزالة تطبيق Privacy Lab Antivirus & Mobile Security من متجر Play

الأمان

اكتشفنا خدمات ويب تم تكوينها بشكل خاطئ تؤثر على ثلاثة بائعين مختلفين لتطبيقات مكافحة الفيروسات:

| البائع | الثغرة الأمنية | درجة الخطورة |

|---|---|---|

| VIPRE | اختراق غير مباشر للموارد – كان المستخدمون المتميزون الذين قاموا بتمكين مزامنة دفتر العناوين عرضة لخطر سرقة جهات اتصالهم | حرجة |

| VIPRE | اختراق غير مباشر للموارد – كان جميع المستخدمين عرضة لهجمات إرسال تنبيهات وهمية لتطبيقات مكافحة الفيروسات | خطيرة |

| BullGuard | اختراق غير مباشر للموارد – كان جميع المستخدمين عرضة لهجمات تعطيل حماية تطبيقات مكافحة الفيروسات عن بُعد | خطيرة |

| BullGuard | هجوم البرمجة النصية عبر المواقع – كان مستخدمو موقع BullGuard الإلكتروني عرضة لخطر قيام المهاجمين بإدراج تعليمات برمجية ضارة بسبب وجود نص برمجي ضعيف | خطيرة |

| AEGISLAB | هجوم البرمجة النصية عبر المواقع – كان مستخدمو لوحة تحكم AEGISLAB الإلكترونية عرضة لخطر قيام المهاجمين بإدراج تعليمات برمجية ضارة بسبب وجود نص برمجي ضعيف | خطيرة |

احتوت تطبيقات VIPRE Mobile و AEGISLAB و BullGuard على ثغرات أمنية قد تعرض خصوصية وأمن المستخدم للخطر. في هذه الحالة، تعاونت جميع الشركات الثلاث معنا في شهري يونيو ويوليو لإصلاح هذه الثغرات في تطبيقاتها قبل نشر هذا التقرير. يمكننا تأكيد أنه تم إصلاح جميع الثغرات الأمنية.

الأداء

اكتشفنا أن تطبيقات مكافحة الفيروسات التالية للأجهزة المحمولة لم تتمكن من اكتشاف فيروس اختباري خطير:

- AEGISLAB Antivirus Free

- Antiy AVL Pro Antivirus & Security

- Brainiacs Antivirus System

- Fotoable Super Cleaner

- MalwareFox Anti-Malware

- NQ Mobile Security & Antivirus Free

- Tap Technology Antivirus Mobile

- Zemana Antivirus & Security

تحاول حمولة Metasploit التي استخدمناها فتح نفق اتصال عكسي على الجهاز بدون تشويش. وقد تم تصميمها خصيصًا لهذا النوع من الاختبارات. يجب أن يكون كل تطبيق مكافحة فيروسات على نظام Android قادرًا على اكتشاف هذه المحاولة وإيقافها.

الخصوصية

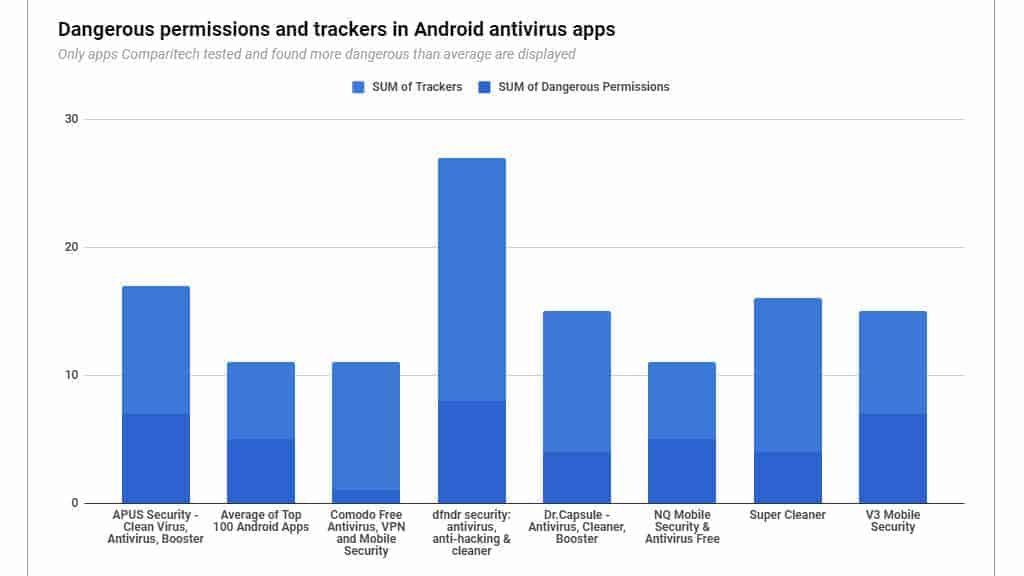

استخدمنا معلومات من قاعدة بيانات Exodus لخصوصية الهواتف المحمولة للبحث عن أذونات خطيرة ومتتبعات إعلانية. إليك ما وجدناه:

يُعد الإعلان عبر الهاتف المحمول سوقًا ضخمًا، ويمكن للبائعين كسب الكثير من المال من خلال عرض إعلانات مُستهدفة. ولكن لاستهداف هذه الإعلانات، يحتاج المعلنون إلى معلومات حول عادات المستخدمين الشخصية وتفضيلاتهم. لذا، ترسل المتتبعات معلومات حول سجل التصفح والبحث إلى المعلنين، الذين يستخدمونها لاستهداف وعرض إعلانات الهاتف المحمول.

في تحليلنا، وجدنا أن تطبيق dfndr security يستخدم عددًا من متتبعات الإعلانات يفوق أي حل آخر لمكافحة الفيروسات المجانية. العدد الهائل من متتبعات الإعلانات التي يشير إليها التطبيق مثير للإعجاب. على حد علمنا، يستخدم dfndr تقريبًا كل بورصة إعلانات موجودة لعرض الإعلانات المُستهدفة.

يطلب dfndr أيضًا الإذن للوصول إلى بيانات الموقع الدقيقة، والوصول إلى الكاميرا، وقراءة جهات الاتصال وكتابتها، والاطلاع على دفتر العناوين، والحصول على IMEI (المعرف الفريد) ورقم هاتف الجهاز.

إخفاقات VIPRE Mobile

اكتشفنا ثغرتين أمنيتين، إحداهما حرجة والأخرى خطيرة، وقد أبلغنا VIPRE بهما. وقد تعاونوا معنا لتنفيذ إصلاح، ويمكننا تأكيد أنه تم تصحيح الثغرات الأمنية. تمثل هذه الثغرات تحديًا لأمن تطبيقات الهاتف المحمول، حيث يمكن استغلالها للوصول غير المصرح به إلى بيانات المستخدمين. يُنصح المستخدمون بتحديث تطبيق VIPRE Mobile إلى أحدث إصدار لحماية أجهزتهم ومعلوماتهم الشخصية.

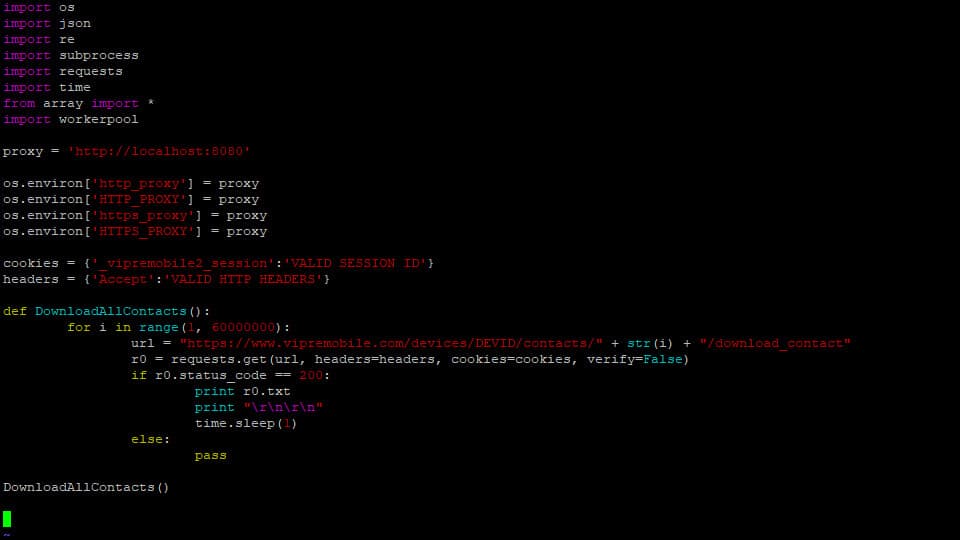

تسريب VIPRE Mobile لدفاتر عناوين المستخدمين

من خلال استخدام لوحة التحكم عبر الإنترنت، اكتشفنا إمكانية وصول المهاجمين إلى دفاتر عناوين مستخدمي VIPRE Mobile مع تفعيل خاصية المزامنة السحابية. وبناءً على إثبات المفهوم الخاص بنا وشعبية التطبيق، نقدر أن أكثر من مليون جهة اتصال كانت متاحة على الويب دون تأمين.

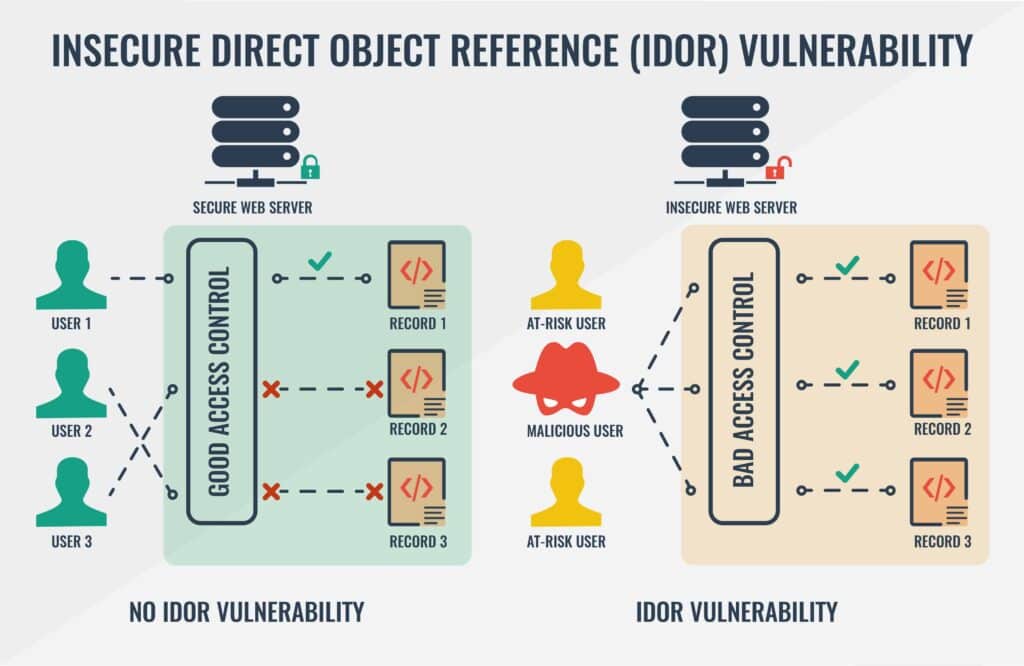

نتجت هذه الثغرة الأمنية عن خلل في آلية التحكم بالوصول أو تطبيقها بشكل غير صحيح، مما أدى إلى ظهور ثغرة أمنية تُعرف باسم “مرجع الكائن المباشر غير الآمن” (IDOR) في الواجهة الخلفية لتطبيق VIPRE Mobile. يقتصر دور البرنامج النصي المسؤول على التحقق من تسجيل دخول المهاجم فقط، دون إجراء أي عمليات تحقق إضافية للتأكد من أن الطلب قادم من الجهاز أو الحساب الصحيح. وهذا ما يُعرف بهجوم IDOR، حيث يتم استغلال ضعف التحقق من الهوية لتنفيذ أوامر غير مصرح بها.

باستغلال هذه الثغرة، يمكن للمهاجم التجول بين جميع حسابات المستخدمين وتنزيل جهات الاتصال الخاصة بهم بصيغة VCARD. تحتوي العديد من جهات الاتصال المسربة على أسماء كاملة وصور وعناوين وملاحظات تتضمن معلومات شخصية حساسة.

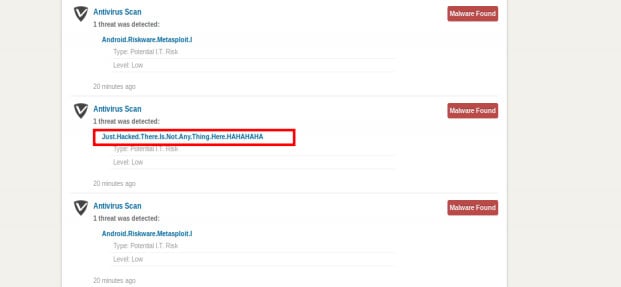

إمكانية تزوير تنبيهات الفيروسات في VIPRE بسهولة

كشفت ثغرة أمنية خطيرة في تطبيق VIPRE للأجهزة المحمولة عن إمكانية تزوير تنبيهات الفيروسات بسهولة. تتمثل هذه الثغرة في IDOR vulnerability، والتي تؤثر على كيفية الإبلاغ عن تنبيهات الفيروسات وعرضها. باستغلال هذه الثغرة، تمكّنا من إرسال تنبيهات فيروسات مزيفة بالكامل إلى أي مستخدم لديه حساب صالح.

تمكّنا من إرسال هذه التنبيهات المزيفة من خلال اعتراض الطلب المُرسل عند اكتشاف فيروس، ومن ثم التلاعب بمعرّف المستخدم وغيره من المعاملات ضمن هذا الطلب. نتج عن ذلك ظهور تنبيه فيروسات ذو مظهر حقيقي تمامًا على لوحة تحكم VIPRE Mobile الخاصة بالضحية. يُسلط هذا الضوء على خطورة ثغرات IDOR وتأثيرها المحتمل على أمن المستخدمين.

افتقار VIPRE للتحكم في الوصول

يعد تطبيق VIPRE Mobile بنسخة احتياطية آمنة لبياناتك الشخصية، ولكن ما تم بيعه للعملاء في الواقع لم يكن قريبًا من ذلك. كان الافتقار إلى التحكم الفعال في الوصول أمرًا مذهلاً. لقد تمكنا من الوصول إلى معلومات خاصة للغاية حسب الرغبة، ونشر تنبيهات تطبيقات ضارة مزيفة على أي حساب صالح.

يذكر خالد: “إن ثغرتي VIPRE هاتين هما الأكثر خطورة التي وجدتها. إنهما تؤثران على خصوصية التطبيق وسلامته. يجب أن تبدأ VIPRE في إجراء اختبارات اختراق منتظمة على جميع تطبيقاتها”.

AEGISLAB لم تقم بتأمين لوحة تحكمها

لقد اكتشفنا وأبلغنا عن ثغرة أمنية خطيرة تؤثر على خدمات AEGISLAB الإلكترونية. وقد تعاونوا معنا لإصلاح المشكلة، وتُظهر اختباراتنا أنه قد تم تصحيحها.

لوحة تحكم AEGISLAB كانت عرضة للاختراق

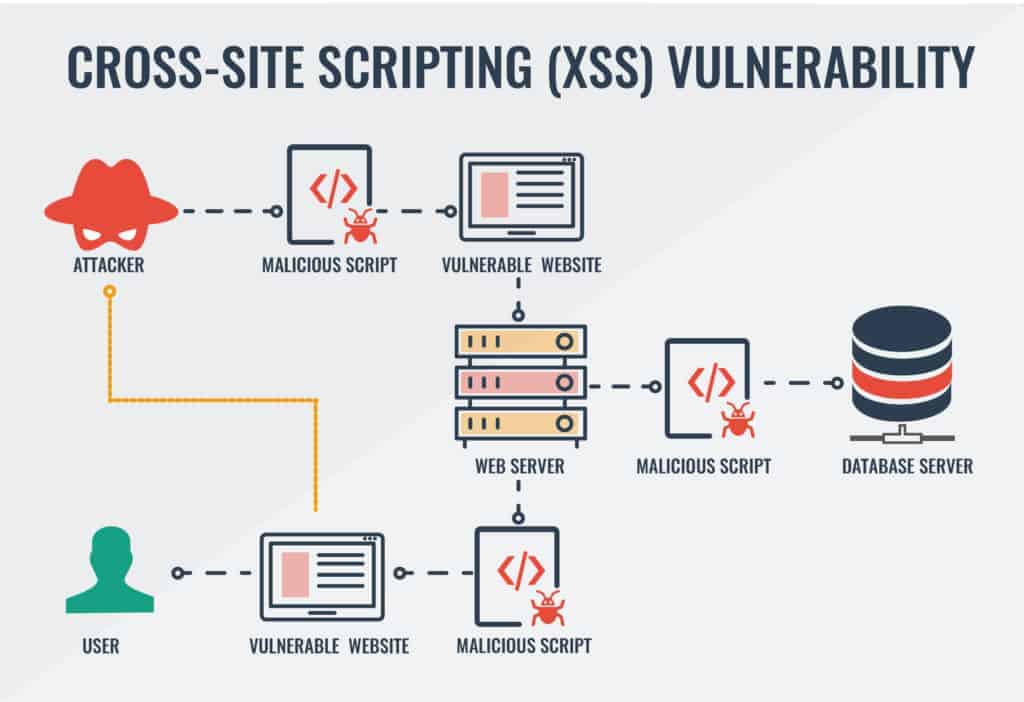

اكتشفنا العديد من ثغرات البرمجة النصية عبر المواقع (XSS) التي تؤثر على أحد التطبيقات النصية التي تعمل على نطاق my2.aegislab.com. نظرًا لعدم تعقيم أي من المعلمات المُمررة إلى البرنامج النصي HTML Sanitization، فقد كان من السهل على المهاجم تنفيذ تعليمات برمجية ضارة.

تفتح ثغرات XSS مجموعة متنوعة من الأبواب للمهاجمين. حيث توفر نقطة دخول لمزيد من الهجمات وتضفي الشرعية على حملات التصيد الاحتيالي. فعلى سبيل المثال، يمكن للمهاجمين سرقة بيانات اعتماد المستخدم أو إعادة توجيه المستخدمين إلى مواقع ويب ضارة أو حتى التحكم الكامل في حسابات المستخدمين.

ثغرات BullGuard الأمنية

أبلغنا BullGuard عن ثغرتين أمنيتين خطيرتين. وقد تعاونوا معنا لمعالجة هذه العيوب، وأكدنا إصلاحهم لها.

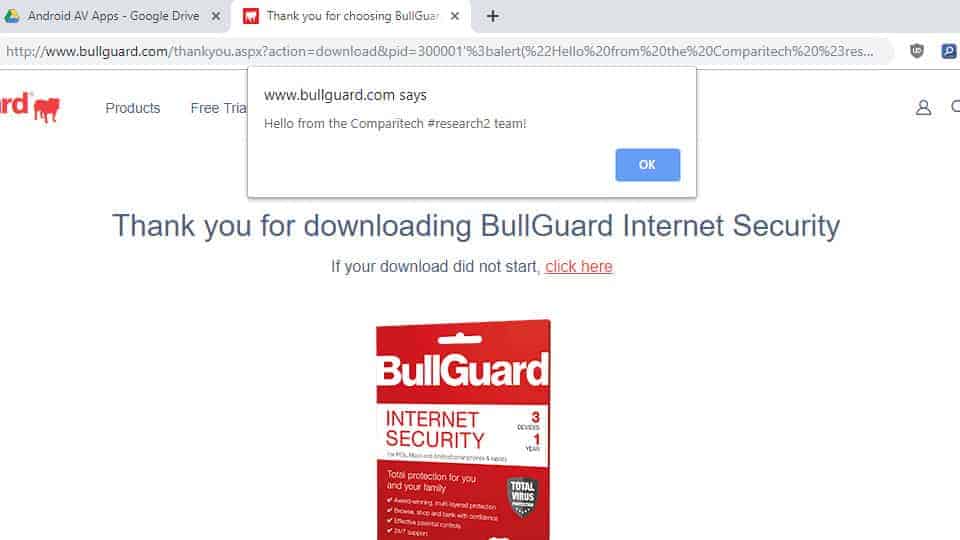

ثغرة XSS في موقع BullGuard تُرحب بالمستخدمين الجدد

اكتشفنا أن أحد السكربتات المسؤولة عن معالجة بيانات المستخدمين الجدد على موقع BullGuard الإلكتروني يُعاني من ثغرة XSS. هذا السكربت لا يقوم بتعقيم أي من المُعاملات المُمررة إليه، مما يسمح للمهاجمين بتنفيذ تعليمات برمجية ضارة. تُعتبر ثغرات XSS من أشهر الثغرات الأمنية التي تُستغل لسرقة بيانات المستخدمين أو حقن أكواد ضارة.

في هذه الحالة، كان من السهل عرض تنبيه على الصفحة. في حالات أخرى، قد يستغل المهاجمون هذه الثغرة لاختطاف الجلسات، وسرقة البيانات الشخصية، أو تنفيذ عدد من الهجمات الأخرى. على سبيل المثال، تُشكل مواقع الويب ذات الموثوقية العالية مثل BullGuard منصة مثالية لحملات التصيد الاحتيالي. يُنصح بتحديث BullGuard إلى أحدث إصدار لتفادي هذه الثغرة الأمنية الخطيرة.

سرٌّ مُحرجٌ يُحيطُ بـ BullGuard

تُعَدُّ ثغرةُ IDOR مُحرجةً للغاية بالنسبة لمُوَرِّد تطبيقات مكافحة الفيروسات. يعتمدُ المستخدمون على تطبيقات مكافحة الفيروسات كخطِّ دفاعٍ لأجهزتهم، لذا فإنَّ إمكانيةَ تعطيلها عن بُعدٍ وبشكلٍ صامتٍ تُمثِّلُ ضربةً قاصمة. قامت BullGuard بإصلاح الثغرتين، والآن يتعيَّنُ عليها العمل على إصلاح سمعتها لدى المستخدمين.

وقدّمَ خالدُ انطباعاته حول ثغرةِ البرمجة النصية عبر المواقع (XSS) في BullGuard قائلاً: “تُعَدُّ ثغرات البرمجة النصية عبر المواقع شائعةً في تطبيقات الويب، ولكنْ وجودُ هذه الثغرة على موقعهم الرئيسي يعني أنَّهم ربما لم يُجروا مسحًا آليًا على موقعهم قبل إطلاقه”.

ما هي عيوب تطبيقات مكافحة الفيروسات على الهواتف المحمولة؟

توجد العديد من العيوب في تطبيقات مكافحة الفيروسات على الهواتف المحمولة، ولكن هناك مشكلة رئيسية واحدة تؤثر على هذا القطاع من السوق: قلة عدد فيروسات وتطبيقات التجسس الضارة التي تستهدف الهواتف.

في عام 2018، أفادت شركة Kaspersky Labs بأنها حظرت 116.5 مليون إصابة بالفيروسات والتطبيقات الضارة على أجهزة Android و iOS. يبدو هذا رقمًا هائلاً، ولكن وفقًا لإحصائياتهم، فإن 10% فقط من المستخدمين في الولايات المتحدة، و5% في كندا، و6% في المملكة المتحدة احتاجوا إلى الحماية من تهديدات الهاتف المحمول في العام الماضي.

لذلك، يركز المطورون على إضافة ميزات جديدة لتمييز منتجاتهم، وأحيانًا على حساب تحسين شفرات البرمجيات الأساسية. ومن الواضح أنهم لا يقومون دائمًا بعمل رائع. فكل ثغرة أمنية وجدناها كانت في نظام ثانوي لا علاقة له بمسح الفيروسات نفسه.

نظرًا لندرة التطبيقات الضارة على الهواتف المحمولة ( في الوقت الحالي)، فمن السهل جدًا على المطورين طرح منتجات ضعيفة دون أن يلاحظ المستخدمون ذلك. في هذه البيئة، تكتسب التطبيقات السيئة ذات الميزات الجديدة شعبية، ولا يوجد شيء يحبه خوارزمية متجر Play أكثر من التوصية بالتطبيقات الشائعة. وهكذا تستمر الدائرة.

هل هناك حل؟

لسوء الحظ، في العديد من المؤسسات، ينتصر الجانب التجاري على الجانب الأمني، كما أخبرنا خالد، “كما هو الحال في تطبيق VIPRE Mobile. أود أن أقول إن أي مختبر اختراق كفؤ كان بإمكانه تحديد نقاط الضعف هذه.” ويضيف: “يتعين على المزيد من الشركات الانتباه والتأكد من معالجة الأمن في بداية المشروع، وبالتزامن مع تطوير التطبيقات، بدلاً من تركه للنهاية عندما يكون قد فات الأوان.”

دعونا نأمل أن يصغوا، لأنه لا يزال هناك الكثير من تطبيقات مكافحة الفيروسات السيئة والمعطلة وغير الآمنة على نظام Android.