تحذير

يجب استخدام أداة HijackThis فقط إذا استمرت مشاكل المتصفح أو الكمبيوتر بعد تشغيل Spybot أو أداة أخرى لإزالة برامج التجسس أو الخاطفين. HijackThis أداة متقدمة، وبالتالي تتطلب معرفة متقدمة بنظام Windows وأنظمة التشغيل بشكل عام. إذا قمت بحذف عناصر تظهرها الأداة دون معرفة ماهيتها، فقد يؤدي ذلك إلى مشاكل أخرى مثل توقف الإنترنت عن العمل أو مشاكل في تشغيل نظام Windows نفسه. يجب عليك أيضًا محاولة تنظيف برامج التجسس/الخاطفين/أحصنة طروادة باستخدام جميع الطرق الأخرى قبل استخدام HijackThis. إذا سمحت لـ HijackThis بإزالة الإدخالات قبل أن تقوم أداة إزالة أخرى بفحص جهاز الكمبيوتر الخاص بك، فستظل ملفات الخاطفين/برامج التجسس على جهاز الكمبيوتر الخاص بك ولن تتمكن أدوات الإزالة المستقبلية من العثور عليها. يُنصح بشدة بالبحث عن منتديات دعم تقني متخصصة أو استشارة خبير قبل استخدام HijackThis.

إذا لم تكن لديك معرفة متقدمة بأجهزة الكمبيوتر، فلا يجب عليك إصلاح الإدخالات باستخدام HijackThis دون استشارة خبير في استخدام هذا البرنامج. إذا قمت بالفعل بتشغيل Spybot – S&D و Ad-Aware وما زلت تواجه مشاكل، فيرجى متابعة هذا البرنامج التعليمي ونشر سجل HijackThis في منتدى HijackThis الخاص بنا، بما في ذلك تفاصيل حول مشكلتك، وسوف ننصحك بما يجب إصلاحه. تذكر أن إزالة إدخالات HijackThis بشكل غير صحيح يمكن أن يؤدي إلى عدم استقرار النظام أو فقدان البيانات. للحصول على أفضل النتائج، ابحث عن مساعدة خبير إزالة برامج التجسس أو الخبير التقني.

مقدمة عن أداة HijackThis لإزالة البرمجيات الخبيثة

تُعد أداة HijackThis أداة مساعدة قوية تفحص جهاز الكمبيوتر الخاص بك وتُنتج قائمة بإعدادات مُعينة موجودة فيه. تكمن أهمية هذه الأداة في قدرتها على البحث في السجل وملفات النظام المختلفة عن إدخالات تُشبه تلك التي تتركها برامج التجسس أو اختطاف المتصفح. ومع ذلك، فإن تفسير هذه النتائج يتطلب حذراً شديداً، حيث أن العديد من البرامج الشرعية المثبتة على نظام التشغيل الخاص بك تُشبه في طريقة تثبيتها تلك التي تستخدمها برامج التجسس. لذا، يجب توخي أقصى درجات الحذر عند استخدام HijackThis لإصلاح أي مشاكل. ونؤكد بشدة على أهمية اتباع هذا التحذير لتجنب أي ضرر محتمل لجهازك.

يوجد العديد من الدروس المتاحة عبر الإنترنت حول استخدام HijackThis، ولكن قليل منها يشرح معنى كل قسم من أقسام النتائج بطريقة يفهمها المستخدم العادي. يهدف هذا الدليل، بالإضافة إلى شرح كيفية استخدام HijackThis، إلى توضيح معنى كل قسم من أقسام النتائج بالتفصيل. ليس هناك سبب يمنعك من فهم ما تقوم بإصلاحه عند فحص سجلات HijackThis الخاصة بك والحصول على توجيهات من الخبراء.

إذا كنت ترغب أولاً في قراءة دليل حول كيفية استخدام Spybot، يمكنك النقر هنا: كيفية استخدام Spybot – Search & Destroy وهو برنامج مكمل لـ HijackThis في مكافحة برامج التجسس والبرمجيات الخبيثة.

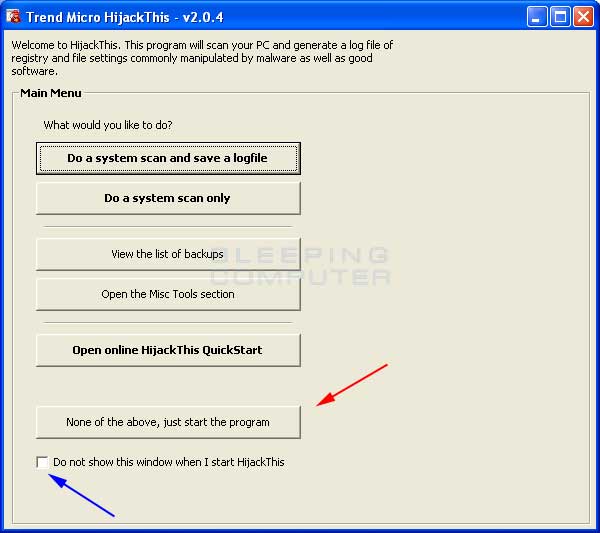

بعد هذه المقدمة، دعونا ننتقل إلى شرح كيفية استخدام HijackThis. يمكنك النقر على لقطات الشاشة لمشاهدتها بحجمها الطبيعي. لاحظ أنه سيتم فتح نافذة جديدة عند القيام بذلك، لذلك قد تمنع مانعات النوافذ المنبثقة فتح نافذة الصورة. سنتناول في هذا الدليل كيفية تحميل HijackThis وتشغيله، وفهم مخرجاته، وإصلاح المشاكل المكتشفة بأمان.

كيفية استخدام HijackThis

يمكن تنزيل HijackThis كملف تنفيذي مستقل أو كمثبّت. يسمح لك التطبيق المستقل بحفظ وتشغيل HijackThis.exe من أي مجلد تريده، بينما يقوم المثبّت بتثبيت HijackThis في موقع محدد وإنشاء اختصارات سطح مكتب لهذا الملف التنفيذي. عند استخدام الإصدار المستقل، يجب عدم تشغيله من مجلد الملفات المؤقتة للإنترنت حيث لن يتم حفظ مجلد النسخ الاحتياطي الخاص بك بعد إغلاق البرنامج. لتجنب حذف النسخ الاحتياطية، يرجى حفظ الملف التنفيذي في مجلد محدد قبل تشغيله. ننصحك باستخدام مثبّت HijackThis لأنه أصبح الطريقة القياسية لاستخدام البرنامج ويوفر موقعًا آمنًا لنسخ HijackThis الاحتياطية. استخدام المثبت يضمن إدارة فعالة للملفات ويسهل عملية التحديثات المستقبلية للبرنامج.

الخطوة الأولى هي تنزيل HijackThis على جهاز الكمبيوتر الخاص بك في موقع يمكنك العثور عليه مرة أخرى. يُعد HijackThis أداة فحص قوية لاكتشاف وإزالة البرمجيات الخبيثة وبرامج التجسس والتهديدات الأخرى التي قد تؤثر على أداء نظامك. يمكنك تنزيل HijackThis من الرابط التالي: (يرجى إدراج الرابط هنا). تأكد من تنزيل البرنامج من مصدر موثوق به لتجنب البرامج الضارة المحتملة. بعد التنزيل، اتبع التعليمات التي تظهر على الشاشة لتثبيت البرنامج أو تشغيله. يُوصى بقراءة دليل المستخدم لفهم كامل لكيفية استخدام البرنامج وميزاته.

| بعض مفاتيح التسجيل (Registry Keys) الهامة في متصفح إنترنت إكسبلورر: | HKLMSoftwareMicrosoftInternet ExplorerMain,Start Page (صفحة البداية في إعدادات النظام) |

| HKCUSoftwareMicrosoftInternet ExplorerMain: Start Page (صفحة البداية في إعدادات المستخدم الحالي) | |

| HKLMSoftwareMicrosoftInternet ExplorerMain: Default_Page_URL (عنوان URL لصفحة الافتراضية في إعدادات النظام) | |

| HKCUSoftwareMicrosoftInternet ExplorerMain: Default_Page_URL (عنوان URL لصفحة الافتراضية في إعدادات المستخدم الحالي) | |

| HKLMSoftwareMicrosoftInternet ExplorerMain: Search Page (صفحة البحث في إعدادات النظام) | |

| HKCUSoftwareMicrosoftInternet ExplorerMain: Search Page (صفحة البحث في إعدادات المستخدم الحالي) | |

| HKCUSoftwareMicrosoftInternet ExplorerSearchURL: (Default) (عنوان URL الافتراضي للبحث) | |

| HKCUSoftwareMicrosoftInternet ExplorerMain: Window Title (عنوان نافذة متصفح إنترنت إكسبلورر) | |

| HKCUSoftwareMicrosoftWindowsCurrentVersionInternet Settings: ProxyOverride (تجاوز إعدادات البروكسي) | |

| HKCUSoftwareMicrosoftInternet Connection Wizard: ShellNext (إعدادات معالج اتصال الإنترنت) | |

| HKCUSoftwareMicrosoftInternet ExplorerMain: Search Bar (شريط البحث) | |

| HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerURLSearchHooks (امتدادات البحث في متصفح إنترنت إكسبلورر) | |

| HKLMSoftwareMicrosoftInternet ExplorerSearch,CustomizeSearch = (تخصيص البحث في إعدادات النظام) | |

| HKCUSoftwareMicrosoftInternet ExplorerSearch,CustomizeSearch (تخصيص البحث في إعدادات المستخدم الحالي) | |

| HKLMSoftwareMicrosoftInternet ExplorerSearch,SearchAssistant (مساعد البحث في إعدادات النظام) |

| مثال على الإدخال | R0 – HKCUSoftwareMicrosoftInternet ExplorerMain,Start Page = http://www.google.com/ |

من الأسئلة الشائعة ما معنى كلمة “مُشوّش” بجوار أحد هذه الإدخالات. عندما يكون شيء ما مُشوّشًا، فهذا يعني أنه يتم جعله صعب الفهم أو الإدراك. في سياق برامج التجسس، هذا يعني أن برنامج التجسس أو الخاطف يخفي إدخالًا صنعه عن طريق تحويل القيم إلى شكل آخر يفهمه بسهولة، لكن يصعب على البشر التعرف عليه، مثل إضافة إدخالات إلى السجل بنظام السادس عشر عشري. هذه مجرد طريقة أخرى لإخفاء وجوده وجعل إزالته أمرًا صعبًا. يُستخدم التشويه عادةً من قِبل البرمجيات الخبيثة لإخفاء أنشطتها الضارة.

إذا لم تتعرف على الموقع الإلكتروني الذي يشير إليه R0 أو R1، وترغب في تغييره، فيمكنك استخدام HijackThis لإصلاح هذه الإدخالات بأمان، لأنها لن تضر بتثبيت Internet Explorer. إذا كنت ترغب في معرفة ماهية هذه المواقع، فيمكنك زيارتها، وإذا كانت تحتوي على الكثير من النوافذ المنبثقة والروابط المشبوهة، فيمكنك حذفها دائمًا تقريبًا. من المهم ملاحظة أنه إذا كان R0/R1 يشير إلى ملف، وقمت بإصلاح الإدخال باستخدام HijackThis، فلن يحذف HijackThis هذا الملف المعين، وسيتعين عليك حذفه يدويًا. تعد إزالة إدخالات التسجيل غير المعروفة خطوة مهمة في تنظيف النظام من البرامج الضارة.

هناك بعض إدخالات R3 التي تنتهي بشرطة سفلية ( _ ). مثال على شكل أحدها:

R3 – URLSearchHook: (بدون اسم) – {CFBFAE00-17A6-11D0-99CB-00C04FD64497}_ – (بدون ملف)

لاحظ أن CLSID، الأرقام بين { }، بها _ في نهايتها، وقد يكون من الصعب أحيانًا إزالتها باستخدام HijackThis. لإصلاح هذا، ستحتاج إلى حذف إدخال التسجيل المعين يدويًا بالانتقال إلى المفتاح التالي:

HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerURLSearchHooks

ثم احذف إدخال CLSID الموجود تحته الذي ترغب في إزالته. يرجى ترك CLSID ، CFBFAE00-17A6-11D0-99CB-00C04FD64497، كما هو، لأنه الإدخال الافتراضي الصحيح. يعد فهم بنية URLSearchHooks أمرًا بالغ الأهمية لإدارة إضافات البحث في Internet Explorer بشكل فعال.

ما لم تتعرف على البرنامج المستخدم كـ UrlSearchHook، يجب عليك البحث عنه في Google بشكل عام، وبعد إجراء بعض البحث، اسمح لـ HijackThis بإصلاحه. يعد البحث عن CLSID غير المعروفة أمرًا ضروريًا لتحديد ما إذا كانت ضارة أم لا.

أقسام F0 و F1 و F2 و F3

تغطي هذه الأقسام التطبيقات التي يتم تحميلها من ملفات .INI الخاصة بك، system.ini و win.ini، في Windows ME والإصدارات السابقة، أو مواقعها المكافئة في السجل لإصدارات Windows NT. إصدارات Windows NT هي XP و 2000 و 2003 و Vista. توفر هذه الأقسام معلومات حول عمليات بدء التشغيل للنظام.

يتوافق إدخال F0 مع عبارة Shell=، ضمن قسم [Boot]، في ملف System.ini. تُستخدم عبارة Shell= في ملف system.ini لتعيين البرنامج الذي سيعمل كواجهة مستخدم للنظام التشغيلي. يعد فهم وظيفة عبارة Shell= أمرًا بالغ الأهمية لإدارة عملية بدء التشغيل في Windows.

| مثال للقائمة: | F0 – system.ini: Shell=Explorer.exe badprogram.exe |

| الملفات المستخدمة: | c:windowssystem.ini |

يُعتبر الـ “Shell” البرنامج المسؤول عن تحميل سطح المكتب، وإدارة النوافذ، والسماح للمستخدم بالتفاعل مع النظام. أي برنامج مدرج بعد عبارة “shell” سيتم تحميله عند بدء تشغيل Windows، ويعمل كـ “Shell” افتراضي. كانت هناك بعض البرامج التي تعمل كبدائل صالحة لـ “Shell”، ولكنها لم تعد مستخدمة بشكل عام. استخدمت أنظمة Windows 95 و 98 و ME برنامج Explorer.exe كـ “Shell” افتراضي. بينما استخدم Windows 3.X برنامج Progman.exe كـ “Shell” له. من الممكن أيضًا إدراج برامج أخرى ليتم تشغيلها عند تحميل Windows في نفس سطر Shell = ، مثل Shell=explorer.exe badprogram.exe. سيؤدي هذا السطر إلى بدء تشغيل كلا البرنامجين عند تحميل Windows. يُعد هذا الأمر مهماً في سياق أمان النظام، حيث يمكن لبرامج ضارة أن تُدرج نفسها في سطر Shell ليتم تشغيلها تلقائياً، وهو ما يُعرف بـ “اختطاف الـ Shell”.

يتوافق إدخال F1 مع إدخال Run= أو Load= في ملف win.ini. ومثل ملف system.ini، يُستخدم ملف win.ini عادةً فقط في Windows ME والإصدارات الأقدم. تُستخدم هذه الإدخالات لتهيئة بدء تشغيل البرامج تلقائياً مع بدء تشغيل النظام، وتُعد جزءاً من آلية إدارة بدء التشغيل في إصدارات Windows القديمة.

| مثال على قائمة التشغيل التلقائي | F1 – win.ini: load=bad.pif F1 – win.ini: run=evil.pif |

| الملفات المستخدمة: | c:windowswin.ini |

يتم تشغيل أي برامج مدرجة بعد “run=” أو “load=” عند بدء تشغيل Windows. استخدمت عبارة “run=” هذه خلال فترة أنظمة Windows 3.1 و 95 و 98، وتم الاحتفاظ بها لتوافق الإصدارات القديمة مع البرامج الأقدم. معظم البرامج الحديثة لا تستخدم هذا الإعداد ini، وإذا كنت لا تستخدم برنامجًا قديمًا، فيمكنك الاشتباه في وجود برامج ضارة. أما عبارة “load=” فقد استخدمت لتحميل برامج تشغيل للأجهزة. في أنظمة Windows NT (مثل Windows 2000 و XP وما إلى ذلك)، سيعرض HijackThis الإدخالات الموجودة في win.ini و system.ini، لكن أنظمة Windows NT لن تُنفّذ الملفات المدرجة هناك. هذا الأمر هام لأمن النظام ويجب مراقبته.

تتوافق إدخالات F2 و F3 مع المواقع المكافئة لـ F0 و F1، ولكنها مخزنة بدلاً من ذلك في سجل النظام لإصدارات Windows XP و 2000 و NT. لا تستخدم إصدارات Windows هذه ملفات system.ini و win.ini. بدلاً من ذلك، وللتوافق مع الإصدارات السابقة، تستخدم دالة تسمى IniFileMapping. تقوم IniFileMapping بوضع جميع محتويات ملف .ini في سجل النظام، مع مفاتيح لكل سطر موجود في مفتاح .ini المخزن هناك. بعد ذلك، عند تشغيل برنامج يقرأ عادةً إعداداته من ملف .ini، فإنه سيتحقق أولاً من مفتاح التسجيل HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionIniFileMapping بحثًا عن تعيين .ini، وإذا تم العثور عليه، فسيقرأ الإعدادات من هناك بدلاً من ذلك. يمكنك أن ترى أن هذه الإدخالات، في الأمثلة أدناه، تشير إلى سجل النظام لأنه سيحتوي على REG ثم ملف .ini الذي تشير إليه IniFileMapping. هذه الآلية هامة لفهم كيفية عمل تشغيل البرامج في الخلفية.

يتم عرض إدخالات F2 عندما تكون هناك قيمة غير مدرجة في القائمة البيضاء، أو تعتبر غير آمنة، في مفتاح التسجيل HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogon ضمن القيمتين Shell و Userinit. يُنصح بمراجعة هذه الإدخالات بانتظام لضمان سلامة النظام ومنع البرامج الضارة من التسلل.

| أمثلة القوائم: | F2 – REG:system.ini: UserInit=userinit,nddeagnt.exe |

| F2 – REG:system.ini: Shell=explorer.exe beta.exe | |

| مفاتيح التسجيل: | HKLMSoftwareMicrosoftWindows NTCurrentVersionWinlogonUserinit |

| HKLMSoftwareMicrosoftWindows NTCurrentVersionWinlogonShell |

تُعادل قيمة تسجيل Shell وظيفة Shell= في ملف system.ini كما هو موضح أعلاه. تحدد قيمة Userinit البرنامج الذي يجب تشغيله مباشرةً بعد تسجيل دخول المستخدم إلى نظام Windows. البرنامج الافتراضي لهذا المفتاح هو C:windowssystem32userinit.exe. يُعد Userinit.exe برنامجًا يستعيد ملفك الشخصي والخطوط والألوان وما إلى ذلك لاسم المستخدم الخاص بك. من الممكن إضافة المزيد من البرامج التي سيتم تشغيلها من هذا المفتاح عن طريق فصل البرامج بفاصلة. على سبيل المثال: HKLMSoftwareMicrosoftWindows NTCurrentVersionWinlogonUserinit =C:windowssystem32userinit.exe,c:windowsbadprogram.exe. سيؤدي هذا إلى تشغيل كلا البرنامجين عند تسجيل الدخول، وهو مكان شائع لتشغيل أحصنة طروادة وبرامج الخطف وبرامج التجسس. تجدر الإشارة إلى أن إدخالات Userinit و Shell F2 لن تظهر في HijackThis إلا إذا كانت هناك قيمة غير مدرجة في القائمة البيضاء.

يتم عرض إدخالات F3 عندما تكون هناك قيمة غير مدرجة في القائمة البيضاء في مفتاح التسجيل HKCUSoftwareMicrosoftWindows NTCurrentVersionWindows ضمن قيمتي load و run. هذه الإدخالات هي معادلات Windows NT لتلك الموجودة في إدخالات F1 كما هو موضح أعلاه. وتُستخدم هذه المفاتيح لتهيئة برامج بدء التشغيل التلقائي وتُشكل نقطة ضعف أمنية حيث يمكن لبرامج التجسس والفيروسات استغلالها.

| مثال على القائمة | O1 – المضيفون: 192.168.1.1 www.google.com |

الملفات المستخدمة: ملف Hosts هو ملف نصي يمكن تحريره باستخدام أي محرر نصوص. يتم تخزينه افتراضيًا في المسارات التالية لكل نظام تشغيل، ما لم يتم اختيار مسارات تثبيت مختلفة. يُستخدم ملف Hosts لتعيين أسماء المضيفين (مثل www.google.com) لعناوين IP محددة (مثل 192.168.1.1). هذا يسمح بتجاوز نظام أسماء النطاقات (DNS) وتوجيه حركة مرور الشبكة مباشرةً إلى عنوان IP المحدد. يعد هذا مفيدًا لأغراض التطوير والاختبار وحل مشاكل الشبكة، بالإضافة إلى حظر مواقع الويب الضارة. تختلف مسارات ملف Hosts باختلاف نظام التشغيل:

| نظام التشغيل |

الموقع

|

| Windows 3.1 | C:WINDOWSHOSTS |

| Windows 95 | C:WINDOWSHOSTS |

| Windows 98 | C:WINDOWSHOSTS |

| Windows ME | C:WINDOWSHOSTS |

| Windows XP | C:WINDOWSSYSTEM32DRIVERSETCHOSTS |

| Windows NT | C:WINNTSYSTEM32DRIVERSETCHOSTS |

| Windows 2000 | C:WINNTSYSTEM32DRIVERSETCHOSTS |

| Windows 2003 | C:WINDOWSSYSTEM32DRIVERSETCHOSTS |

يمكن تغيير موقع ملف Hosts من خلال تعديل مفتاح التسجيل أدناه لأنظمة Windows NT/2000/XP. يُستخدم ملف Hosts لتعيين أسماء المضيفين لعناوين IP، مما يسمح بتجاوز نظام أسماء النطاقات (DNS).

مفتاح التسجيل: HKEY_LOCAL_MACHINESystemCurrentControlSetServicesTcpipParameters: DatabasePath

إذا وجدت إدخالات مثل المثال أعلاه، ولم تكن موجودة لسبب محدد تعرفه، فيمكنك إزالتها بأمان. قد تشير هذه الإدخالات الغير معروفة إلى وجود برامج ضارة أو برامج تجسس.

إذا رأيت إدخالًا يشير إلى أن ملف Hosts موجود في C:WindowsHelphosts، فهذا يعني أن جهازك مصاب ببرنامج التجسس CoolWebSearch. إذا كان ملف Hosts موجودًا في موقع غير الموقع الافتراضي لنظام التشغيل لديك (انظر الجدول أعلاه)، فيجب عليك استخدام أداة HijackThis لإصلاح هذا الأمر، لأنه على الأرجح ناتج عن إصابة برامج ضارة. تعد أداة HijackThis أداة مفيدة لتحليل وتحديد المشاكل المتعلقة بالبرامج الضارة.

يمكنك أيضًا تنزيل برنامج HostsXpert الذي يمنحك القدرة على استعادة ملف Hosts الافتراضي على جهازك. للقيام بذلك، قم بتنزيل برنامج HostsXpert وقم بتشغيله. عند فتحه، انقر فوق الزر استعادة ملف Hosts الأصلي، ثم قم بإنهاء HostsXpert. يُنصح باستخدام هذا البرنامج لإصلاح أي تعديلات غير مصرح بها على ملف Hosts.

قسم O2

يتوافق هذا القسم مع كائنات مساعدة المتصفح (BHOs).

كائنات مساعدة المتصفح هي ملحقات لمتصفحك تعمل على توسيع وظائفه. يمكن استخدامها بواسطة برامج التجسس وكذلك البرامج الشرعية مثل Google Toolbar و Adobe Acrobat Reader. يجب عليك إجراء بحثك عند تحديد ما إذا كنت تريد إزالة أي من هذه الكائنات أم لا، حيث قد يكون بعضها شرعيًا. يُنصح بمراجعة قائمة BHOs المثبتة بانتظام للتأكد من عدم وجود برامج ضارة.

مفاتيح التسجيل: HKLMSOFTWAREMicrosoftWindowsCurrentVersionExplorerBrowser Helper Objects

| مثال قيد | O2 – BHO: مساعد التنقل في Norton Antivirus – {BDF3E430-B101-42AD-A544-FADC6B084872} – C:Program FilesNorton AntivirusNavShExt.dll |

تتوفر قائمة شاملة بمعرفات CLSID المعروفة والمرتبطة بأدوات مساعدة المتصفح وأشرطة الأدوات، جمعها توني كلاين، هنا: قائمة معرفات CLSID. عند الرجوع إلى القائمة، استخدم معرف CLSID وهو الرقم الموجود بين قوسين معقوفين في القيد. يشير معرف CLSID في القيد إلى إدخالات التسجيل التي تحتوي على معلومات حول أدوات مساعدة المتصفح أو أشرطة الأدوات. تُعرف هذه الإدخالات أيضًا باسم Browser Helper Objects (BHO).

عند إصلاح هذه الأنواع من الإدخالات باستخدام HijackThis، سيحاول HijackThis حذف الملف المُسبب للمشكلة المدرج. في بعض الأحيان، قد يكون الملف قيد الاستخدام حتى إذا تم إغلاق متصفح Internet Explorer. إذا كان الملف لا يزال موجودًا بعد إصلاحه باستخدام HijackThis، فمن المستحسن إعادة تشغيل جهاز الكمبيوتر في الوضع الآمن وحذف الملف المُسبب للمشكلة. قد يتطلب هذا الأمر امتيازات المسؤول.

قسم O3

يتوافق هذا القسم مع أشرطة أدوات Internet Explorer. وهو جزء من تحليل HijackThis log.

هذه هي أشرطة الأدوات الموجودة أسفل شريط التنقل والقائمة في متصفح Internet Explorer. تُستخدم هذه الأشرطة لتوفير وظائف إضافية واختصارات.

مفاتيح التسجيل: HKLMSOFTWAREMicrosoftInternet ExplorerToolbar يحتوي هذا المسار على إعدادات التسجيل لأشرطة أدوات Internet Explorer.

| مثال على الإدراج | O3 – شريط الأدوات: برنامج Norton Antivirus – {42CDD1BF-3FFB-4238-8AD1-7859DF00B1D6} – C:Program FilesNorton AntivirusNavShExt.dll |

تتوفر قائمة شاملة بمعرفات CSLID المرتبطة بـ “عناصر مساعدة المتصفح” وأشرطة الأدوات، جمعها توني كلاين، هنا: قائمة CSLID . عند الرجوع إلى القائمة، استخدم CSLID وهو الرقم الموجود بين الأقواس المعقوفة في الإدراج. يشير CSLID في الإدراج إلى مدخلات التسجيل التي تحتوي على معلومات حول “عناصر مساعدة المتصفح” أو أشرطة الأدوات. عند إصلاح هذه الأنواع من الإدخالات، لن يحذف HijackThis الملف المخالف المدرج. يوصى بإعادة التشغيل في الوضع الآمن وحذف الملف المخالف يدويًا. قد يتسبب الاحتفاظ بملفات DLL هذه في مشاكل في الأداء أو ثغرات أمنية.

يتوافق هذا القسم مع مفاتيح تسجيل معينة ومجلدات بدء التشغيل التي تُستخدم لبدء تشغيل تطبيق تلقائيًا عند بدء تشغيل Windows. مفاتيح O4 هي مدخلات HJT التي تستخدمها غالبية البرامج للتشغيل التلقائي، لذلك يجب توخي الحذر الشديد عند فحص هذه المفاتيح. مفاتيح التسجيل O4 ومواقع الدليل مُدرجة أدناه وتنطبق، في الغالب، على جميع إصدارات Windows. تعد إدارة عناصر بدء التشغيل أمرًا بالغ الأهمية لتحسين أداء النظام ومنع البرامج الضارة من التشغيل تلقائيًا.

بدءًا من إصدار HijackThis 2.0، سيسرد HijackThis أيضًا إدخالات المستخدمين الآخرين الذين قاموا بتسجيل الدخول إلى جهاز الكمبيوتر بشكل نشط في وقت الفحص من خلال قراءة المعلومات من مفتاح تسجيل HKEY_USERS. إذا لم يكن المستخدم مسجلاً دخوله في وقت الفحص، فلن يتم تحميل مفتاح المستخدم الخاص به، وبالتالي لن يسرد HijackThis عمليات التشغيل التلقائي الخاصة به. عند العمل على سجلات HijackThis، لا يُنصح باستخدام HijackThis لإصلاح الإدخالات في سجل الشخص عندما يكون لدى المستخدم حسابات متعددة مسجلة الدخول. ننصح بذلك لأن عمليات المستخدم الآخر قد تتعارض مع الإصلاحات التي نطلب من المستخدم تشغيلها. قد يؤدي تحليل سجلات HJT إلى الكشف عن عمليات تشغيل تلقائي ضارة أو غير ضرورية.

المواقع الحالية التي يتم سرد إدخالات O4 منها هي:

مواقع الدليل:

مجلد بدء التشغيل للمستخدم: يتم سرد أي ملفات موجودة في مجلد بدء التشغيل في قائمة ابدأ للمستخدم كـ O4 – بدء التشغيل. يوجد هذا المجلد، في إصدارات Windows الأحدث، في C:Documents and SettingsUSERNAMEStart MenuProgramsStartup أو ضمن C:UsersUSERNAMEAppDataRoamingMicrosoftWindowsStart Menu في نظام التشغيل Vista. سيتم تنفيذ هذه الإدخالات عند تسجيل دخول المستخدم المحدد إلى جهاز الكمبيوتر. يُعرف هذا المجلد أيضًا بمجلد بدء التشغيل التلقائي للمستخدم، ويستخدم لتشغيل البرامج عند بدء تشغيل Windows.

مجلد بدء التشغيل لجميع المستخدمين: تشير هذه العناصر إلى التطبيقات التي يتم تحميلها من خلال وجودها في مجلد بدء التشغيل في قائمة ابدأ لجميع المستخدمين وسيتم سردها كـ O4 – بدء التشغيل العام. يوجد هذا المجلد، في إصدارات Windows الأحدث، في C:Documents and SettingsAll UsersStart MenuProgramsStartup أو ضمن C:ProgramDataMicrosoftWindowsStart MenuProgramsStartup في نظام التشغيل Vista. سيتم تنفيذ هذه الإدخالات عند تسجيل دخول أي مستخدم إلى جهاز الكمبيوتر. هذا المجلد مخصص للبرامج التي يجب أن تعمل لجميع حسابات المستخدمين على الجهاز.

مفاتيح تسجيل بدء التشغيل: تبدأ إدخالات O4 التي تستخدم مفاتيح التسجيل بمفتاح التسجيل المختصر في قائمة الإدخالات. يمكن رؤية أمثلة وأوصافها أدناه. بالنسبة لجميع المفاتيح المذكورة أدناه، إذا كان المفتاح موجودًا ضمن HKCU، فهذا يعني أنه سيتم تشغيل البرنامج فقط عند تسجيل دخول هذا المستخدم المحدد إلى جهاز الكمبيوتر. إذا كان الإدخال موجودًا ضمن HKLM، فسيتم تشغيل البرنامج لجميع المستخدمين الذين يسجلون الدخول إلى جهاز الكمبيوتر. تُستخدم مفاتيح التسجيل هذه لإدارة بدء تشغيل البرامج وتكوينها في Windows.

ملاحظة: في القائمة أدناه، يرمز HKLM إلى HKEY_LOCAL_MACHINE ويرمز HKCU إلى HKEY_CURRENT_USER. هذان هما المساران الأساسيان لمفاتيح التسجيل المتعلقة ببدء التشغيل.

تُستخدم مفاتيح Run لتشغيل برنامج تلقائيًا عند تسجيل دخول مستخدم، أو جميع المستخدمين، إلى الجهاز. تتيح هذه المفاتيح التحكم الدقيق في عمليات بدء التشغيل، ويمكن استخدامها لتشغيل البرامج أو تنفيذ الأوامر عند بدء تشغيل Windows.

| مفاتيح التشغيل التلقائي (Run keys): |

| HKLMSoftwareMicrosoftWindowsCurrentVersionRun (لجميع المستخدمين) |

| HKCUSoftwareMicrosoftWindowsCurrentVersionRun (للمستخدم الحالي) |

تُستخدم مفاتيح RunOnce لبدء تشغيل خدمة أو عملية في الخلفية عند تسجيل دخول مستخدم، أو جميع المستخدمين، إلى جهاز الكمبيوتر. تُستخدم هذه المفاتيح لمرة واحدة فقط. بعد التشغيل الناجح للبرنامج لأول مرة، تتم إزالة إدخاله من سجل النظام (Registry) بحيث لا يتم تشغيله مرة أخرى عند عمليات تسجيل الدخول اللاحقة. يُعد هذا مفيدًا لتثبيت البرامج أو تطبيق التحديثات أو تهيئة الإعدادات التي تحتاج إلى التنفيذ مرة واحدة فقط بعد تسجيل دخول المستخدم. يُرجى ملاحظة الفرق بين مفاتيح Run التي تُشغل البرامج في كل مرة يتم فيها تسجيل الدخول، ومفاتيح RunOnce التي تُشغل البرامج مرة واحدة فقط.

| مفاتيح RunOnce: |

| HKLMSoftwareMicrosoftWindowsCurrentVersionRunOnce |

| HKCUSoftwareMicrosoftWindowsCurrentVersionRunOnce |

تُستخدم مفاتيح RunServices لبدء تشغيل خدمة أو عملية في الخلفية عند تسجيل دخول أي مستخدم، أو جميع المستخدمين، إلى جهاز الكمبيوتر. وهذه المفاتيح جزء من تسجيل Windows، وهي قاعدة بيانات هرمية تحتوي على إعدادات التكوين لكل من نظام التشغيل Windows والتطبيقات. تُستخدم مفاتيح RunServices لضمان بدء تشغيل البرامج والخدمات الهامة تلقائيًا عند بدء تشغيل النظام. يُمكن للمسؤولين والمستخدمين تكوين هذه المفاتيح لإدارة عمليات بدء التشغيل. يُشير HKLM…RunServices إلى مفتاح RunServices ضمن HKEY_LOCAL_MACHINE، والذي يُطبق على جميع المستخدمين، بينما يُشير HKCU…RunServices إلى المفتاح ضمن HKEY_CURRENT_USER، والذي يُطبق على المستخدم الحالي فقط. يُمكن أن يؤدي إساءة استخدام هذه المفاتيح من قِبل البرامج الضارة إلى تشغيل عمليات ضارة تلقائيًا. لذلك، من الضروري توخي الحذر عند تعديل هذه المفاتيح.

| مفاتيح RunServices: |

| HKLMSoftwareMicrosoftWindowsCurrentVersionRunServices |

| HKCUSoftwareMicrosoftWindowsCurrentVersionRunServices |

تُستخدم مفاتيح RunServicesOnce لبدء تشغيل خدمة أو عملية في الخلفية عند تسجيل دخول أي مستخدم، أو جميع المستخدمين، إلى جهاز الكمبيوتر. وعلى عكس مفاتيح RunServices، عند تشغيل برنامج من مفتاح RunServicesOnce، تتم إزالة إدخاله من السجل بحيث لا يتم تشغيله مرة أخرى عند عمليات تسجيل الدخول اللاحقة. هذا يضمن تشغيل الخدمة أو العملية مرة واحدة فقط عند بدء تشغيل النظام. تُستخدم مفاتيح RunServicesOnce عادةً لتثبيت البرامج أو تنفيذ مهام إعدادية لمرة واحدة. تقع مفاتيح RunServices و RunServicesOnce ضمن سجل ويندوز، وتحديدًا في HKLM (مفتاح Local Machine) لجميع المستخدمين و HKCU (مفتاح Current User) للمستخدم الحالي. يُمكن للمستخدمين المتقدمين ومسؤولي النظام استخدام هذه المفاتيح لإدارة عمليات بدء التشغيل وتكوين بيئة النظام.

| مفاتيح RunServicesOnce: |

| HKLMSoftwareMicrosoftWindowsCurrentVersionRunServicesOnce |

| HKCUSoftwareMicrosoftWindowsCurrentVersionRunServicesOnce |

تُستخدم مفاتيح RunOnceEx لبدء تشغيل برنامج مرة واحدة فقط، ثم تُزيل نفسها تلقائيًا من سجل النظام (Registry). يُستخدم هذا المفتاح تحديدًا من قِبَل برامج التثبيت أو التحديث. يُعدّ استخدام مفتاح RunOnceEx جزءًا أساسيًا من عملية تثبيت البرامج والتحديثات في نظام التشغيل ويندوز، مما يضمن تنفيذ المهام الضرورية مرة واحدة فقط بعد إعادة تشغيل النظام أو تسجيل دخول المستخدم. يُمكن أن يشمل ذلك تهيئة الإعدادات، وتسجيل مكونات النظام، أو تطبيق تغييرات التكوين. يُفرّق بين مفتاحي RunOnceEx ومفتاح RunServicesOnce من حيث أن الأخير يُستخدم لبدء تشغيل الخدمات بينما يُستخدم RunOnceEx لبدء تشغيل التطبيقات والبرامج. يُمكن للمستخدمين المتقدمين الوصول إلى سجل النظام (Registry) للتحقق من هذه المفاتيح وإدارتها، ولكن يُنصح بالحذر الشديد عند التعديل على سجل النظام لتجنب حدوث أية مشاكل في النظام.

| مفتاح RunOnceEx: |

| HKLMSoftwareMicrosoftWindowsCurrentVersionRunOnceEx |

تُستخدم مفاتيح PoliciesExplorerRun في سجل ويندوز من قبل مسؤولي الشبكات لتعيين إعدادات نهج المجموعة التي تُشغّل برنامجًا تلقائيًا عند تسجيل دخول مستخدم، أو جميع المستخدمين، إلى جهاز الكمبيوتر. تحتوي مفاتيح PoliciesExplorerRun على سلسلة من القيم، تتضمن اسم البرنامج كبيانات لها. عند تسجيل دخول مستخدم، أو جميع المستخدمين، إلى جهاز الكمبيوتر، يتم تنفيذ كل قيمة تحت مفتاح التشغيل Run وتشغيل البرامج المقابلة. يُعد هذا مفيدًا بشكل خاص في بيئات الشركات لإدارة تطبيقات بدء التشغيل وتنفيذ البرامج الضرورية مثل برامج مكافحة الفيروسات أو أدوات مراقبة النظام. تجدر الإشارة إلى أن سوء استخدام هذه المفاتيح يمكن أن يؤدي إلى مشاكل في الأداء أو حتى ثغرات أمنية، لذا يجب على مسؤولي النظام توخي الحذر عند تكوينها. لمزيد من المعلومات حول إدارة نهج المجموعة، يرجى الرجوع إلى وثائق مايكروسوفت الرسمية.

| مفاتيح التشغيل في “سياسات المستكشف”: |

| HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerRun |

| HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesExplorerRun |

للحصول على قائمة كاملة بمواقع بدء التشغيل الأخرى في نظام ويندوز، والتي قد لا يتضمنها برنامج HijackThis بالضرورة، يُرجى زيارة الرابط التالي: أماكن البدء التشغيل التلقائي لتطبيقات Windows. تُعتبر هذه المواقع أساسيةً في فهم كيفية إدارة بدء تشغيل البرامج وتحسين أداء النظام، حيث تُمكنك من التحكم في البرامج التي تعمل تلقائياً عند بدء تشغيل جهاز الكمبيوتر.

يُمكنك الاطلاع على نموذج لقائمة O4 في برنامج HijackThis أدناه. يُساعدك هذا النموذج في فهم كيفية تحليل سجل بدء التشغيل واكتشاف البرامج الضارة أو غير المرغوب فيها التي قد تبدأ تلقائياً مع النظام. تُعد قائمة O4 مفيدةً في تشخيص مشاكل بدء التشغيل وتحديد البرامج التي تُسبب بطئاً في أداء النظام.

| مثال على الإدراج | O5 – control.ini: inetcpl.cpl=no |

إذا رأيت سطرًا مثل المذكور أعلاه، فقد يكون ذلك علامة على أن أحد البرامج يحاول منعك من تغيير إعداداتك. ما لم يكن موجودًا لسبب معروف محدد، مثل تعيين المسؤول لهذه السياسة أو قيام برنامج Spybot – Search & Destroy بوضع هذا التقييد، يمكنك استخدام أداة HijackThis لإصلاحه. هذا يشير غالبًا إلى محاولة ضارة للتحكم في إعدادات متصفح الإنترنت لديك، ومن المهم معالجة هذا الأمر للحفاظ على أمان النظام.

قسم O6: تأمين إعدادات Internet Explorer

يتوافق هذا القسم مع تأمين إداري لتغيير الخيارات أو صفحة البداية في متصفح Internet Explorer عن طريق تغيير إعدادات معينة في سجل النظام. هذا النوع من التأمين يُستخدم عادةً في بيئات الشركات أو المؤسسات التعليمية لمنع المستخدمين من تعديل إعدادات المتصفح، ويساعد في الحفاظ على التناسق والأمان. يمنع هذا القفل عادةً الوصول إلى خيارات الإنترنت، مما يحد من قدرة المستخدمين على تغيير إعدادات مهمة.

مفتاح السجل: HKCUSoftwarePoliciesMicrosoftInternet ExplorerRestrictions

| مثال على القائمة | O6 – HKCUSoftwarePoliciesMicrosoftInternet ExplorerRestrictions |

تظهر هذه الخيارات فقط في حالة قيام مسؤول النظام بتعيينها عن قصد أو إذا كنت قد استخدمت ميزات قفل صفحة Spybot الرئيسية والخيارات في الوضع -> الوضع المتقدم -> الأدوات -> إعدادات Internet Explorer. يُرجى ملاحظة أن هذه الإعدادات مُصممة لحماية مُتصفحك ومنع التغييرات غير المصرح بها، وتُستخدم عادةً في بيئات الشركات أو المؤسسات التعليمية.

القسم O7: منع تشغيل محرر التسجيل

يتعلق هذا القسم بمنع تشغيل محرر التسجيل (Regedit) عن طريق تغيير إدخال في سجل النظام. يُعد هذا الإجراء أمنيًا ويُستخدم غالبًا لمنع المستخدمين غير المصرح لهم من تعديل إعدادات النظام الحساسة.

مفتاح التسجيل: HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesSystem

| مثال على الإدراج | O7 – HKCUSoftwareMicrosoftWindowsCurrentVersionPoliciesSystem: DisableRegedit=1 |

يرجى ملاحظة أن العديد من مسؤولي النظام في المكاتب يقومون بتأمين هذا الإعداد عن قصد، لذا فإن استخدام HijackThis لإصلاحه قد يُعد انتهاكًا لسياسة الشركة. إذا كنتَ مسؤول النظام وتم تفعيل هذا الإعداد بدون إذنك، فاستخدم HijackThis لإصلاحه. يُرجى مراجعة سياسات الشركة الخاصة بك قبل إجراء أي تغييرات على إعدادات النظام.

القسم O8: إصلاح مشاكل قائمة السياق في متصفح إنترنت إكسبلورر

يتوافق هذا القسم مع العناصر الإضافية الموجودة في قائمة السياق (القائمة التي تظهر عند النقر بزر الماوس الأيمن) في متصفح إنترنت إكسبلورر. قد تتضمن هذه العناصر الإضافية برامج تجسس أو برامج ضارة أو إضافات غير مرغوب فيها. يوفر HijackThis معلومات حول هذه العناصر لمساعدتك في تحديد ما إذا كانت شرعية أم لا.

مفتاح التسجيل: HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerMenuExt يُستخدم هذا المفتاح لتخزين إعدادات قائمة السياق في متصفح إنترنت إكسبلورر. يمكن تحليل محتويات هذا المفتاح لتحديد البرامج والإضافات التي عدّلت قائمة السياق.

| مثال على الإدراج | O8 – عنصر إضافي في قائمة السياق: بحث جوجل – &Google Search – res://c:windowsGoogleToolbar1.dll/cmsearch.html |

يمثل كل إدخال O8 خيارًا في القائمة يظهر عند النقر بزر الماوس الأيمن في متصفح إنترنت إكسبلورر. سيُشغّل البرنامج المذكور في الإدخال عند تحديد هذا الخيار. يجب إزالة بعض البرامج، مثل “Browser Pal”، دائمًا، بينما يجب البحث عن البرامج الأخرى باستخدام جوجل. مثال على برنامج شرعي قد تجده هنا هو شريط أدوات جوجل. يؤثر هذا على قائمة السياق الخاصة بمتصفح الإنترنت، وقد يشير وجود برامج غير معروفة إلى وجود برامج ضارة أو برامج تجسس.

عند إصلاح هذه الأنواع من الإدخالات، لا يحذف برنامج HijackThis الملف المدرج في الإدخال. إذا كنت بحاجة إلى حذف هذا الملف، فمن المستحسن إعادة تشغيل جهاز الكمبيوتر في الوضع الآمن وحذف الملف من هناك. قد يتطلب حذف بعض الملفات المرتبطة بـ O8 امتيازات المسؤول.

القسم O9

يتوافق هذا القسم مع وجود أزرار على شريط أدوات إنترنت إكسبلورر الرئيسي أو عناصر في قائمة “أدوات” في إنترنت إكسبلورر لا تعد جزءًا من التثبيت الافتراضي. قد تشمل هذه الإضافات أشرطة أدوات أو ملحقات متصفح. يُنصح بمراجعة هذه الإضافات بعناية للتأكد من أنها شرعية وليست برامج ضارة أو برامج تجسس.

مفتاح التسجيل: HKEY_LOCAL_MACHINESOFTWAREMicrosoftInternet ExplorerExtensions. يحتوي هذا المفتاح على معلومات حول ملحقات متصفح إنترنت إكسبلورر. يمكن أن يساعدك فحص هذا المفتاح في تحديد الإضافات غير المرغوب فيها أو الضارة.

| مثال على الإدخال | O9 – زر إضافي: AIM (HKLM) |

إذا لم تكن بحاجة إلى هذه الأزرار أو عناصر القائمة أو كنتَ تشك في أنها برامج ضارة، فيمكنك إزالتها بأمان.

عند إصلاح هذه الأنواع من الإدخالات، لن يحذف HijackThis الملف المُسبب للمشكلة المدرج. يُوصى بإعادة التشغيل في الوضع الآمن وحذف الملف المُسبب للمشكلة يدويًا.

قسم O10: فحص وتحليل Winsock

يتوافق هذا القسم مع **اختطاف Winsock** أو ما يُعرف باسم LSP (مُزوّد خدمة الطبقات). تُعتبر LSP طريقة لسلسلة برنامج مع تطبيق Winsock 2 على جهاز الكمبيوتر الخاص بك. نظرًا لأن LSPs مُسلسلة معًا، فعند استخدام Winsock، يتم نقل البيانات أيضًا عبر كل LSP في السلسلة. يمكن لبرامج التجسس وبرامج الاختطاف استخدام LSPs لرؤية كل حركة المرور التي يتم نقلها عبر اتصال الإنترنت الخاص بك. يهدف فحص HijackThis لقسم O10 إلى الكشف عن مُزوّدي خدمات الطبقات المُشبوهين الذين قد يُؤثّرون على أداء الإنترنت أو يُمثّلون تهديدًا أمنيًا.

يجب توخي الحذر الشديد عند حذف هذه العناصر. إذا تمت إزالة LSP بدون إصلاح الفجوة في السلسلة بشكل صحيح، فقد يؤدي ذلك إلى فقدان الوصول إلى الإنترنت. لذا، يُنصح باستخدام أدوات متخصصة لإدارة LSPs بدلاً من حذفها يدويًا من خلال HijackThis لتجنب أي مشاكل في الاتصال.

| مثال على القائمة | O10 – انقطاع اتصال الإنترنت بسبب فقدان موفر LSP ‘spsublsp.dll’ |

بدأ العديد من برامج مكافحة الفيروسات بفحص الفيروسات وأحصنة طروادة وما إلى ذلك على مستوى Winsock. تكمن المشكلة في أن العديد منها لا يعيد إنشاء LSPs بالترتيب الصحيح بعد حذف LSP الضار. قد يتسبب هذا في أن يرى HijackThis مشكلة ويصدر تحذيرًا، والذي قد يكون مشابهًا للمثال أعلاه، على الرغم من أن الإنترنت لا يزال يعمل بالفعل. لذلك، يجب عليك طلب المشورة من مستخدم خبير عند إصلاح هذه الأخطاء. يُنصح أيضًا باستخدام LSPFix، انظر الرابط أدناه، لإصلاحها. يُعرف هذا الخطأ أحيانًا باسم “خطأ موفر LSP” أو “خطأ Winsock LSP”.

يمكن لـ Spybot (سباي بوت) إصلاح هذه المشكلة بشكل عام، ولكن تأكد من حصولك على أحدث إصدار لأن الإصدارات القديمة كانت بها مشاكل. هناك أداة مصممة لهذا النوع من المشاكل والتي قد يكون من الأفضل استخدامها، وتسمى LSPFix. للحصول على قائمة رائعة بـ LSP وما إذا كانت صالحة أم لا، يمكنك زيارة صفحة قائمة LSP الخاصة بـ SystemLookup. تساعد هذه الموارد في استكشاف أخطاء Winsock وإصلاحها.

قسم O11

يتوافق هذا القسم مع مجموعة خيارات غير افتراضية تمت إضافتها إلى علامة تبويب الخيارات المتقدمة في خيارات الإنترنت في Internet Explorer. يسمح هذا القسم بتخصيص إعدادات متقدمة للمتصفح.

إذا نظرت في خيارات الإنترنت لـ Internet Explorer، فسترى علامة تبويب الخيارات المتقدمة. من الممكن إضافة إدخال ضمن مفتاح تسجيل بحيث تظهر مجموعة جديدة هناك. يؤثر تعديل هذا المفتاح على سلوك Internet Explorer.

مفتاح التسجيل: HKEY_LOCAL_MACHINESOFTWAREMicrosoftInternet ExplorerAdvancedOptions يُستخدم هذا المفتاح لإضافة خيارات متقدمة مخصصة إلى Internet Explorer.

| مثال على الإدراج | O11 – مجموعة الخيارات: [CommonName] CommonName |

وفقًا لـ Merijn، مطور HijackThis، هناك برنامج اختطاف واحد فقط معروف يستخدم هذا وهو CommonName. إذا رأيت CommonName في القائمة، يمكنك إزالته بأمان. إذا كان إدخالًا آخر، فيجب عليك البحث عنه في جوجل لإجراء بعض الأبحاث. يُنصح بالحذر عند إزالة أي إدخالات غير معروفة من سجل النظام.

قسم O12

يتوافق هذا القسم مع ملحقات Internet Explorer. تعدّ ملحقات Internet Explorer برامج تُحمّل عند بدء تشغيل Internet Explorer لإضافة وظائف إلى المتصفح. وتُعرف أيضًا باسم “الإضافات” أو “المكونات الإضافية”.

هناك العديد من الملحقات الشرعية المتاحة مثل برامج عرض PDF وبرامج عرض الصور غير القياسية. تساعد هذه الملحقات على تحسين تجربة التصفح من خلال توفير دعم لأنواع مختلفة من المحتوى والوسائط. ومع ذلك، يمكن أن تُستخدم بعض الملحقات الضارة للتجسس على نشاطك عبر الإنترنت أو إلحاق الضرر بجهاز الكمبيوتر الخاص بك. لذلك، من المهم توخي الحذر عند تثبيت ملحقات جديدة.

مفتاح التسجيل: HKEY_LOCAL_MACHINEsoftwaremicrosoftinternet explorerplugins يُخزن هذا المفتاح معلومات حول جميع ملحقات Internet Explorer المثبتة على نظامك. يمكنك الوصول إلى هذا المفتاح من خلال محرر التسجيل.

| مثال على الإدراج | ملحق لـ .PDF: C:Program FilesInternet ExplorerPLUGINSnppdf32.dll |

معظم الملحقات شرعية، لذا يجب عليك البحث عنها في جوجل إذا لم تتعرف عليها قبل حذفها. أحد الملحقات المعروفة التي يجب حذفها هو ملحق Onflow ذو الامتداد .OFB. عند إصلاح هذه الأنواع من الإدخالات باستخدام HijackThis، سيحاول HijackThis حذف الملف المُسبب للمشكلة المدرج. في بعض الأحيان، قد يكون الملف قيد الاستخدام حتى لو تم إغلاق Internet Explorer. إذا كان الملف لا يزال موجودًا بعد إصلاحه باستخدام HijackThis، فمن المستحسن إعادة تشغيل جهاز الكمبيوتر في الوضع الآمن وحذف الملف المُسبب للمشكلة.

قسم O13 – إصلاح اختطاف DefaultPrefix في متصفح Internet Explorer

يتوافق هذا القسم مع اختطاف IE DefaultPrefix. اختطاف DefaultPrefix هو نوع من البرامج الضارة التي تغير إعدادات المتصفح لتوجيه المستخدمين إلى مواقع ويب غير مرغوب فيها. يُعد فهم كيفية عمل اختطاف DefaultPrefix أمرًا بالغ الأهمية لإزالة البرامج الضارة وحماية جهاز الكمبيوتر الخاص بك.

بادئة URL الافتراضية هي إعداد في Windows يحدد كيفية التعامل مع عناوين URL التي تُدخلها بدون بادئة مثل http:// أو ftp://، إلخ. بشكل افتراضي، سيضيف Windows http:// إلى البداية، حيث إنها بادئة Windows الافتراضية. من الممكن تغيير هذا إلى بادئة افتراضية من اختيارك عن طريق تحرير السجل. يقوم الخاطف المعروف باسم CoolWebSearch بتغيير البادئة الافتراضية إلى http://ehttp.cc/?. هذا يعني أنه عند اتصالك بعنوان URL، مثل www.google.com، ستنتقل فعليًا إلى http://ehttp.cc/?www.google.com، وهو في الواقع موقع الويب الخاص بـ CoolWebSearch. هذا النوع من إعادة التوجيه يمكن أن يعرضك لمخاطر أمنية.

مفتاح التسجيل (Registry Key) لإصلاح اختطاف DefaultPrefix: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionURLDefaultPrefix

| مثال على الإدراج | O13 – WWW. بادئة: http://ehttp.cc/? |

إذا كنت تواجه مشاكل مشابهة لتلك المذكورة في المثال أعلاه، مثل إعادة توجيه محرك البحث أو تغيير صفحة البداية، فينبغي عليك تشغيل برنامج CWShredder. تم تصميم هذا البرنامج لإزالة جميع أنواع CoolWebSearch المعروفة والتي قد تكون موجودة على جهازك. يُعد CoolWebSearch برنامجًا ضارًا يُغير إعدادات المتصفح ويُسبب مشاكل في التصفح.

إذا لم يعثر CWShredder على المشكلة ويُصلحها، أو إذا كنت لا تزال تواجه مشاكل مثل اختطاف المتصفح أو تغيير إعدادات الإنترنت، فيجب عليك دائمًا السماح لبرنامج HijackThis بإصلاح هذا الإدخال عند العثور عليه. يُعد HijackThis أداة فعّالة في الكشف عن وتصحيح مشاكل اختطاف المتصفح.

القسم O14

يتوافق هذا القسم مع اختطاف “إعادة تعيين إعدادات الويب”. يحدث اختطاف “إعادة تعيين إعدادات الويب” عندما يُعدّل برنامج ضار ملف iereset.inf، مما يؤدي إلى إعادة تعيين إعدادات الإنترنت إلى قيم مُخترقة بدلاً من الإعدادات الافتراضية.

يوجد ملف على جهاز الكمبيوتر الخاص بك يستخدمه Internet Explorer عند إعادة تعيين الخيارات إلى إعداداتها الافتراضية في Windows. يتم تخزين هذا الملف في c:windowsinfiereset.inf ويحتوي على جميع الإعدادات الافتراضية التي سيتم استخدامها. عند إعادة تعيين إعداد ما، سيقرأ Internet Explorer هذا الملف ويُغير الإعداد المحدد إلى ما هو مُذكور في الملف. إذا قام برنامج اختطاف بتغيير المعلومات الموجودة في هذا الملف، فسيتم إعادة إصابتك عند إعادة تعيين هذا الإعداد، حيث سيقرأ Internet Explorer المعلومات غير الصحيحة من ملف iereset.inf. هذا يُمكن البرامج الضارة من البقاء على جهازك حتى بعد محاولة إعادة تعيين إعدادات المتصفح.

| مثال على القائمة | O14 – IERESET.INF: START_PAGE_URL=http://www.searchalot.com (إعادة تعيين صفحة البداية في Internet Explorer) |

يرجى العلم أنه من الممكن أن يكون هذا الإعداد قد تم تغييره بشكل شرعي من قبل الشركة المصنعة للكمبيوتر أو مسؤول الجهاز. إذا لم تتعرف على العنوان، فيجب عليك إصلاحه. تأكد من أن صفحة البداية المعروضة هي الصفحة التي ترغب بها لتجنب إعادة توجيهك إلى مواقع ضارة أو غير مرغوب فيها.

قسم O15: إعدادات الأمان في Internet Explorer (المناطق الموثوقة وإعدادات البروتوكول الافتراضية)

يتوافق هذا القسم مع المواقع أو عناوين IP في منطقة المواقع الموثوق بها وإعدادات بروتوكول الإنترنت الافتراضية في متصفح Internet Explorer. فهم هذه الإعدادات أمر بالغ الأهمية للحفاظ على أمان جهاز الكمبيوتر الخاص بك.

منطقة المواقع الموثوق بها (Trusted Zone)

يعتمد أمان Internet Explorer على مجموعة من المناطق. لكل منطقة مستوى أمان مختلف من حيث البرامج النصية والتطبيقات التي يمكن تشغيلها من موقع موجود في تلك المنطقة. توجد منطقة أمان تسمى “المنطقة الموثوق بها” (Trusted Zone). تتميز هذه المنطقة بأدنى مستوى من الأمان وتسمح بتشغيل البرامج النصية والتطبيقات من المواقع الموجودة في هذه المنطقة دون علمك. ولذلك، فهي إعداد شائع تستخدمه مواقع البرامج الضارة بحيث يمكن إجراء عمليات اختراق مستقبلية على جهاز الكمبيوتر الخاص بك دون علمك، حيث ستكون هذه المواقع في المنطقة الموثوق بها. يُنصح بمراجعة المواقع المدرجة في هذه المنطقة بانتظام وإزالة أي مواقع لا تثق بها تمامًا لتقليل مخاطر التعرض للبرامج الضارة والتهديدات الأمنية الأخرى. يجب توخي الحذر الشديد عند إضافة مواقع إلى المنطقة الموثوق بها.

| مفاتيح التسجيل | HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomains (مفتاح تسجيل النظام: يُستخدم لتعيين إعدادات منطقة الأمان لمواقع الويب على مستوى النظام بأكمله.) |

| HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapDomains (مفتاح تسجيل المستخدم الحالي: يُستخدم لتعيين إعدادات منطقة الأمان لمواقع الويب للمستخدم الحالي فقط.) |

|

| HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapRanges (مفتاح تسجيل النظام: يُستخدم لتعيين إعدادات منطقة الأمان لنطاقات عناوين IP على مستوى النظام بأكمله.) |

|

| HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapRanges (مفتاح تسجيل المستخدم الحالي: يُستخدم لتعيين إعدادات منطقة الأمان لنطاقات عناوين IP للمستخدم الحالي فقط.) |

| مثال على القائمة | O15 – منطقة موثوقة: https://www.bleepingcomputer.com |

| O15 – نطاق IP موثوق: 206.161.125.149 | |

| O15 – نطاق IP موثوق: 206.161.125.149 (HKLM) |

يتم تحديد المفتاح الذي يستخدمه Internet Explorer، سواء كان Domains أو Ranges، من خلال عنوان URL الذي يحاول المستخدم الوصول إليه. إذا كان عنوان URL يحتوي على اسم نطاق، فسيبحث في مفاتيح Domains الفرعية عن تطابق. إذا كان يحتوي على عنوان IP، فسيبحث في مفاتيح Ranges الفرعية عن تطابق. عند إضافة نطاقات كموقع موثوق به أو موقع مقيد، يتم تعيين قيمة للدلالة على ذلك. إذا تم تعيين القيمة *=4، فسيتم إدخال هذا النطاق في منطقة المواقع المقيدة. إذا تم تعيين القيمة *=2، فسيتم إضافة هذا النطاق إلى منطقة المواقع الموثوقة. يعتبر هذا جزءًا أساسيًا من إعدادات أمان Internet Explorer ويؤثر على كيفية تعامل المتصفح مع مواقع الويب المختلفة.

تختلف إضافة عنوان IP قليلاً. ضمن مفتاح SOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapRanges، قد تجد مفاتيح أخرى تسمى Ranges1 و Ranges2 و Ranges3 و Ranges4، وما إلى ذلك. يتوافق كل من هذه المفاتيح الفرعية مع منطقة أمان/بروتوكول معين. إذا أضفت عنوان IP إلى منطقة أمان، فسيقوم Windows بإنشاء مفتاح فرعي يبدأ بـ Ranges1 ويخصص هذا المفتاح الفرعي لاحتواء جميع عناوين IP لمنطقة أمان معينة لبروتوكول معين. على سبيل المثال، إذا أضفت http://192.168.1.1 كموقع موثوق به، فسيقوم Windows بإنشاء مفتاح Ranges المتاح الأول (Ranges1) وإضافة قيمة http=2. سيتم إضافة أي عناوين IP مستقبلية موثوقة تبدأ بـ http:// إلى مفتاح Range1. الآن، إذا أضفت عنوان IP إلى المواقع المقيدة باستخدام بروتوكول http (مثل http://192.16.1.10)، فسيقوم Windows بإنشاء مفتاح آخر بالترتيب التسلسلي، يسمى Range2. ستكون قيمته http=4، وسيتم وضع أي عناوين IP مستقبلية تضاف إلى المواقع المقيدة في هذا المفتاح. يستمر هذا لكل مجموعة من إعدادات البروتوكول ومنطقة الأمان. هذه الآلية تضمن إدارة أمان الإنترنت بشكل فعال.

إذا رأيت أي نطاقات أو عناوين IP مدرجة هنا، فيجب عليك إزالتها بشكل عام ما لم يكن عنوان URL معروفًا مثل عنوان تستخدمه شركتك. القائمة الأكثر شيوعًا التي ستجدها هنا هي free.aol.com والتي يمكنك إصلاحها إذا أردت. أنا شخصياً أقوم بإزالة جميع الإدخالات من المنطقة الموثوقة لأنها غير ضرورية في النهاية. ProtocolDefaults يحدد الإعدادات الافتراضية للبروتوكولات المختلفة.

عند استخدام Internet Explorer للاتصال بموقع ويب، يتم تحديد أذونات الأمان الممنوحة لهذا الموقع بواسطة المنطقة التي ينتمي إليها. هناك 5 مناطق، كل منها مرتبط برقم تعريف محدد. هذه المناطق وأرقامها المرتبطة بها هي: تؤثر هذه المناطق على مستوى الوصول المسموح به لمواقع الويب إلى موارد الكمبيوتر.

| المنطقة | تعيين المنطقة |

| جهاز الكمبيوتر الخاص بي |

0

|

| الشبكة الداخلية (الإنترانت) |

1

|

| مواقع موثوقة |

2

|

| الإنترنت |

3

|

| مواقع مقيدة |

4

|

يتم تعيين كل بروتوكول تستخدمه للاتصال بموقع ويب، مثل HTTP و FTP و HTTPS، إلى إحدى هذه المناطق. تساعد هذه التعيينات في إدارة إعدادات الأمان لمختلف أنواع الاتصالات. فيما يلي التعيينات الافتراضية لبروتوكولات الإنترنت الشائعة، والتي تحدد مستوى الأمان المطبق على كل منطقة:

| البروتوكول | تعيين المنطقة |

| HTTP |

3

|

| HTTPS |

3

|

| FTP |

3

|

| @ivt |

1

|

| shell |

0

|

على سبيل المثال، إذا قمت بالاتصال بموقع ويب باستخدام http://، فسيكون جزءًا من منطقة الإنترنت افتراضيًا. ويرجع ذلك إلى أن المنطقة الافتراضية لبروتوكول HTTP هي 3، والتي تتوافق مع منطقة الإنترنت. تنشأ المشكلة إذا قامت برامج ضارة بتغيير نوع المنطقة الافتراضية لبروتوكول معين. على سبيل المثال، إذا قامت برامج ضارة بتغيير المنطقة الافتراضية لبروتوكول HTTP إلى 2، فسيتم اعتبار أي موقع تتصل به باستخدام HTTP جزءًا من المنطقة الموثوقة. حتى الآن، لا توجد برامج ضارة معروفة تتسبب في ذلك، ولكن قد نرى الوضع مختلفًا الآن بعد أن يقوم HijackThis (HJT) بفحص هذا المفتاح في السجل. هذا الجدول يُظهر تعيينات مناطق الأمان لمختلف البروتوكولات ويوضح كيف يمكن للبرامج الضارة تغيير هذه التعيينات للتلاعب بإعدادات الأمان، مما يُمكنها من الوصول غير المصرح به إلى النظام. تُستخدم هذه المعلومات بواسطة أدوات تحليل البرامج الضارة مثل HijackThis لتحديد التغييرات غير المصرح بها في إعدادات الأمان. فهم تعيينات المناطق هذه أمر بالغ الأهمية للحفاظ على أمان النظام وحماية بياناتك من التهديدات الإلكترونية.

| مفاتيح التسجيل: | HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapProtocolDefaults (مفتاح التسجيل هذا يُستخدم لتكوين إعدادات بروتوكولات الإنترنت على مستوى النظام بأكمله.) |

| HKEY_CURRENT_USERSOFTWAREMicrosoftWindowsCurrentVersionInternet SettingsZoneMapProtocolDefaults (مفتاح التسجيل هذا يُستخدم لتكوين إعدادات بروتوكولات الإنترنت للمستخدم الحالي.) |

إذا تم تغيير الإعدادات الافتراضية لبروتوكولات الإنترنت مثل HTTP و HTTPS و FTP، فسترى إدخالًا في HijackThis (HJT) مشابهًا لما يلي:

| مثال على الإدراج | O15 – ProtocolDefaults: بروتوكول ‘http’ موجود في المنطقة الموثوقة، يجب أن يكون في منطقة الإنترنت (HKLM) |

لإعادة ضبط هذه الإعدادات إلى قيمها الافتراضية، قم ببساطة بإصلاح إدخال HijackThis (HJT).

قسم O16

يتوافق هذا القسم مع كائنات ActiveX، والمعروفة أيضًا باسم ملفات البرامج التي تم تنزيلها، لمتصفح Internet Explorer. تعتبر كائنات ActiveX برامج يتم تنزيلها من مواقع الويب وتخزينها على جهاز الكمبيوتر الخاص بك. عند بدء تشغيل Internet Explorer، سيتم تحميل هذه البرامج أيضًا لتوفير وظائف إضافية. يتم تخزين هذه الكائنات في C:windowsDownloaded Program Files. كما تتم الإشارة إليها في السجل بواسطة CLSID الخاص بها، وهو السلسلة الطويلة من الأرقام بين الأقواس المتعرجة. للعثور على قائمة بجميع CLSIDs لمكونات ActiveX المثبتة، يمكنك البحث ضمن مفتاح تسجيل Windows التالي: HKEY_LOCAL_MACHINESOFTWAREMicrosoftCode Store DatabaseDistribution Units. من المهم مراجعة كائنات ActiveX بانتظام للتأكد من أنها من مصادر موثوقة لمنع حدوث ثغرات أمنية.

هناك العديد من عناصر تحكم ActiveX الشرعية، مثل المثال المذكور وهو عارض iPix. هذا النوع من الكائنات يُستخدم لعرض الصور التفاعلية ويُعتبر مثالاً على الاستخدامات المفيدة لتقنية ActiveX. ومع ذلك، يجب الحذر من كائنات ActiveX غير المعروفة المصدر حيث يمكن أن تُشكل تهديدًا أمنيًا.

| مثال للقائمة | O16 – DPF: {11260943-421B-11D0-8EAC-0000C07D88CF} (أداة تحكم ActiveX من iPix) – http://www.ipix.com/download/ipixx.cab |

إذا رأيت أسماءً أو عناوين لا تتعرف عليها، فيجب عليك البحث عنها في جوجل للتحقق من شرعيتها. إذا كنت تعتقد أنها غير شرعية، يمكنك إصلاحها. لن تواجه مشكلة عند حذف معظم عناصر ActiveX من جهاز الكمبيوتر الخاص بك، حيث يمكنك تنزيلها مرة أخرى. يرجى العلم أن بعض تطبيقات الشركات تستخدم عناصر ActiveX، لذا توخ الحذر. يجب عليك دائمًا حذف إ entries O16 التي تحتوي على كلمات مثل الجنس، الإباحية، المتصل التلقائي، مجاني، كازينو، للبالغين، إلخ. هذا الإجراء يحمي جهازك من البرامج الضارة وبرامج التجسس.

يوجد برنامج يسمى SpywareBlaster لديه قاعدة بيانات ضخمة لعناصر ActiveX الضارة. يمكنك تنزيله والبحث في قاعدة بياناته عن عناصر ActiveX المعروفة. يُعد SpywareBlaster أداة فعالة لإزالة برامج التجسس وحماية جهاز الكمبيوتر. يمكنك العثور على برنامج تعليمي حول استخدام SpywareBlaster هنا:

استخدام SpywareBlaster لحماية جهاز الكمبيوتر الخاص بك من برامج التجسس وبرامج الاختطاف والبرامج الضارة. عند إصلاح إدخالات O16، سيحاول HijackThis حذفها من القرص الصلب. عادةً لن تكون هذه مشكلة، ولكن في بعض الأحيان لن يتمكن HijackThis من حذف الملف الضار. في هذه الحالة، أعد تشغيل الكمبيوتر في الوضع الآمن واحذفه بعد ذلك.

القسم O17

يتوافق هذا القسم مع عمليات اختراق نطاق Lop.com. تشكل عمليات اختراق النطاق تهديدًا أمنيًا خطيرًا، حيث يمكن للمهاجمين إعادة توجيه المستخدمين إلى مواقع ويب ضارة.

عندما تذهب إلى موقع ويب باستخدام اسم مضيف، مثل www.bleepingcomputer.com، بدلاً من عنوان IP، يستخدم جهاز الكمبيوتر الخاص بك خادم DNS لتحليل اسم المضيف إلى عنوان IP مثل 192.168.1.0. تحدث عمليات اختراق النطاق عندما يقوم برنامج الاختطاف بتغيير خوادم DNS على جهازك لتشير إلى خادمهم الخاص، حيث يمكنهم توجيهك إلى أي موقع يريدونه. بإضافة google.com إلى خادم DNS الخاص بهم، يمكنهم جعل الأمر بحيث عندما تذهب إلى www.google.com، يقومون بإعادة توجيهك إلى موقع من اختيارهم. هذا النوع من الهجوم يمكن أن يؤدي إلى سرقة المعلومات الشخصية والهجمات الإلكترونية الأخرى.

| مثال على الإدخال | 017 – HKLMSystemCS1ServicesVxDMSTCP: NameServer = 69.57.146.14,69.57.147.175 |

إذا وجدتَ إدخالات كهذه ولا تعرف المجال المذكور أو لا ينتمي إلى مزود خدمة الإنترنت أو شركتك، وخادمات DNS لا تنتمي لمزود خدمة الإنترنت أو شركتك، يجب عليك استخدام HijackThis لإصلاحها. يمكنك زيارة موقع ARIN لإجراء بحث Whois على عناوين IP لخادمات DNS لتحديد الشركة التي تنتمي إليها. هذا يساعد في الكشف عن أي عمليات اختراق أو تعديلات غير مصرح بها على إعدادات نظام أسماء النطاقات (DNS).

قسم O18

يتوافق هذا القسم مع البروتوكولات الإضافية وبرامج اختطاف البروتوكولات. وهو جزء أساسي من تحليل HijackThis.

تتم عملية اختطاف البروتوكول عن طريق تغيير برامج تشغيل البروتوكول القياسية التي يستخدمها جهاز الكمبيوتر الخاص بك إلى برامج أخرى يوفرها الخاطف. يسمح هذا للخاطف بالتحكم في طرق معينة يرسل بها جهاز الكمبيوتر الخاص بك المعلومات ويتلقاها، مما قد يؤثر على أمان الإنترنت لديك و يعرض بياناتك للخطر. لذلك، من الضروري فحص هذا القسم في HijackThis للتأكد من سلامة نظامك.

| مفاتيح التسجيل: | HKEY_LOCAL_MACHINESOFTWAREClassesPROTOCOLS (مفاتيح بروتوكولات النظام) |

| HKEY_LOCAL_MACHINESOFTWAREClassesCLSID (مفاتيح تعريف الفئات) | |

| HKEY_LOCAL_MACHINESOFTWAREClassesPROTOCOLSHandler (مفاتيح معالجات البروتوكولات) | |

| HKEY_LOCAL_MACHINESOFTWAREClassesPROTOCOLSFilter (مفاتيح فلاتر البروتوكولات) |

يقوم برنامج HijackThis أولاً بقراءة قسم البروتوكولات (Protocols) في سجل النظام للبحث عن بروتوكولات غير قياسية. عند العثور على بروتوكول غير قياسي، يستعلم البرنامج عن معرف الفئة (CLSID) المدرج هناك للحصول على معلومات حول مسار ملفه. هذا يساعد في الكشف عن البرمجيات الخبيثة التي قد تحاول تغيير إعدادات البروتوكول لاعتراض البيانات أو إعادة توجيه المستخدمين إلى مواقع ويب ضارة. فحص HijackThis لهذه المفاتيح يعتبر جزءًا أساسيًا من عملية تحليل النظام وتحديد التهديدات الأمنية المحتملة.

| مثال للقائمة | O18 – البروتوكول: relatedlinks – {5AB65DD4-01FB-44D5-9537-3767AB80F790} – C:PROGRA~1COMMON~1MSIETSmsielink.dll |

من أشهر الأمثلة على اختطاف المتصفح CoolWebSearch و Related Links و Lop.com. إذا رأيت هذه العناصر، يمكنك استخدام أداة HijackThis لإصلاحها. تشير هذه الإدخالات عادةً إلى وجود برامج ضارة أو برامج تجسس.

استخدم جوجل للتحقق مما إذا كانت الملفات شرعية. يمكنك أيضًا استخدام موقع SystemLookup.com للمساعدة في التحقق من الملفات والتعرف على ما إذا كانت مرتبطة ببرامج ضارة أو برامج تجسس.

من المهم ملاحظة أن إصلاح هذه الإدخالات باستخدام HijackThis لا يحذف إدخال السجل Registry entry أو الملف المرتبط به. يجب عليك إعادة تشغيل جهاز الكمبيوتر في الوضع الآمن وحذف الملف الضار يدويًا لضمان إزالته بشكل كامل.

القسم O19: اختطاف أوراق الأنماط للمستخدم

يتعلق هذا القسم باختطاف أوراق الأنماط للمستخدم User style sheet hijacking، وهي إحدى طرق اختطاف المتصفح.

ورقة الأنماط هي قالب يتحكم في كيفية عرض تخطيطات الصفحات والألوان والخطوط من صفحة HTML. يؤدي هذا النوع من الاختطاف إلى استبدال ورقة الأنماط الافتراضية، والتي تم تطويرها للمستخدمين ذوي الاحتياجات الخاصة، ويتسبب في ظهور عدد كبير من النوافذ المنبثقة وإبطاء سرعة التصفح. هذا النوع من الهجمات يمكن أن يستخدم لتغيير مظهر مواقع الويب أو لإعادة توجيه المستخدمين إلى مواقع ضارة.

مفتاح التسجيل: HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerStyles: User Stylesheets. يعتبر فحص هذا المفتاح في السجل خطوة هامة في تشخيص مشاكل اختطاف أوراق الأنماط.

| مثال على الإدراج | O19 – ملف أنماط المستخدم: c:WINDOWSJavamy.css |

يمكنك عمومًا إزالة هذه الملفات ما لم تكن قد أنشأت ملف أنماط لاستخدامك الخاص. عند إصلاح هذا النوع من الإدخالات، لن يحذف HijackThis الملف المخالف المدرج. يوصى بإعادة تشغيل جهاز الكمبيوتر في الوضع الآمن وحذف ملف الأنماط.

قسم O20

AppInit_DLLs يتوافق هذا القسم مع الملفات التي يتم تحميلها من خلال قيمة التسجيل AppInit_DLLs ومفاتيح Winlogon الفرعية للإشعارات.

تحتوي قيمة التسجيل AppInit_DLLs على قائمة بملفات DLL التي سيتم تحميلها عند تحميل user32.dll. نظرًا لأن معظم ملفات Windows التنفيذية تستخدم user32.dll، فإن أي ملف DLL مدرج في مفتاح التسجيل AppInit_DLLs سيتم تحميله أيضًا. هذا يجعل من الصعب جدًا إزالة ملف DLL لأنه سيتم تحميله ضمن عمليات متعددة، بعضها لا يمكن إيقافه دون التسبب في عدم استقرار النظام. يتم استخدام ملف user32.dll أيضًا بواسطة العمليات التي يبدأها النظام تلقائيًا عند تسجيل الدخول. هذا يعني أن الملفات التي يتم تحميلها في قيمة AppInit_DLLs سيتم تحميلها في وقت مبكر جدًا من روتين بدء تشغيل Windows مما يسمح لملف DLL بإخفاء نفسه أو حماية نفسه قبل أن نتمكن من الوصول إلى النظام. تُعرف هذه الطريقة بأنها مستخدمة من قِبل أحد متغيرات CoolWebSearch ولا يمكن رؤيتها في Regedit إلا بالنقر بزر الماوس الأيمن على القيمة، واختيار تعديل بيانات ثنائية. من ناحية أخرى، يتميز برنامج Registrar Lite بسهولة أكبر في رؤية ملف DLL هذا.

مفتاح التسجيل: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWindows\AppInit_DLLs

| مثال على الإدراج | O20 – AppInit_DLLs: C:WINDOWSSystem32winifhi.dll |

هناك عدد قليل جدًا من البرامج الشرعية التي تستخدم مفتاح التسجيل هذا، ولكن يجب عليك توخي الحذر عند حذف الملفات المدرجة هنا. استخدم قاعدة بيانات بدء التشغيل من بليبينج كمبيوتر أو SystemLookup.com للتحقق من صحة الملفات. عند إصلاح هذه الأنواع من الإدخالات، لن يحذف برنامج HijackThis الملف المخالف المدرج. يوصى بإعادة التشغيل في الوضع الآمن وحذف الملف المخالف. إشعار Winlogon يُستخدم مفتاح إشعار Winlogon بشكل عام بواسطة إصابات Look2Me. يسرد HijackThis جميع مفاتيح إشعار Winlogon غير القياسية بحيث يمكنك بسهولة تحديد المفتاح الذي لا ينتمي. يمكنك التعرف على مفتاح إصابة Look2Me حيث سيكون لديه ملف DLL باسم ملف عشوائي موجود في دليل %SYSTEM%. سيكون لاسم مفتاح الإشعار اسم عادي المظهر على الرغم من أنه لا ينتمي إلى هناك. هذا المفتاح عرضة للاستغلال من قبل البرامج الضارة، بما في ذلك برامج التجسس والفيروسات وأحصنة طروادة، لتشغيل تعليمات برمجية ضارة عند بدء تشغيل Windows.

مفتاح التسجيل: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindows NTCurrentVersionWinlogonNotify

قسم O21: تحميل الملفات عبر مفتاح التسجيل ShellServiceObjectDelayLoad

يتناول هذا القسم ملفات يتم تحميلها من خلال مفتاح التسجيل ShellServiceObjectDelayLoad. يُستخدم هذا المفتاح كوسيلة لتحميل مكتبات الارتباط الديناميكي (DLLs) بشكل مؤجل عند بدء تشغيل نظام ويندوز، مما قد يجعله هدفًا للبرامج الضارة.

يحوي هذا المفتاح قيمًا مشابهة لمفتاح Run، ولكن بدلاً من الإشارة مباشرةً إلى مسار الملف التنفيذي، فإنه يشير إلى CLSID الخاص بـ InProcServer، والذي بدوره يحتوي على معلومات حول ملف DLL المراد استخدامه. هذا الأسلوب يضيف طبقة من التعقيد قد تُستخدم لإخفاء البرامج الضارة.

يتم تحميل الملفات الموجودة تحت هذا المفتاح تلقائيًا بواسطة عملية Explorer.exe عند بدء تشغيل جهاز الكمبيوتر. نظرًا لأن Explorer.exe هي واجهة المستخدم الرسومية (GUI Shell) لنظام ويندوز، فإنها تبدأ دائمًا، مما يؤدي إلى تحميل الملفات المرتبطة بهذا المفتاح في وقت مبكر من عملية بدء التشغيل، قبل أي تدخل من المستخدم. هذا السلوك يجعل هذا المفتاح هدفًا جذابًا للبرامج الضارة التي تسعى للتشغيل خلسةً.

يمكن التعرف على البرامج الضارة التي تستخدم هذه الطريقة من خلال الإدخالات التالية في مفتاح التسجيل ShellServiceObjectDelayLoad، والتي قد تشير إلى وجود ملفات DLL ضارة أو غير مرغوب فيها:

| مثال على الإدراج | R0 – HKCUSoftwareMicrosoftInternet ExplorerMain,Start Page = C:WINDOWSsecure.html R1 – HKCUSoftwareMicrosoftInternet ExplorerMain,Default_Page_URL = C:WINDOWSsecure.html |

مفتاح التسجيل (Registry Key): HKEY_LOCAL_MACHINESoftwareMicrosoftWindowsCurrentVersionShellServiceObjectDelayLoad – يتحكم هذا المفتاح في تحميل كائنات خدمة shell المؤجلة، مما يؤثر على سرعة بدء تشغيل النظام ووقت استجابة مستكشف Windows. يحتوي هذا المفتاح على إعدادات مهمة لتكوين خدمات النظام في بيئة Windows. تعديل هذا المفتاح قد يؤثر على أداء النظام، لذا ينصح بالحذر عند إجراء أي تغييرات.

| مثال للقائمة | O21 – SSODL: النظام – {3CE8EED5-112D-4E37-B671-74326D12971E} – C:WINDOWSsystem32system32.dll |

يستخدم برنامج HijackThis قائمة بيضاء داخلية لتجنب عرض إدخالات النظام الشرعية الشائعة ضمن هذا المفتاح. إذا رأيتَ إدخالًا هنا، فهذا يعني أنه ليس إدخالًا قياسيًا ويجب اعتباره مشبوهًا. قد يشير هذا إلى وجود برامج ضارة أو برامج تجسس. استخدم قاعدة بيانات بدء التشغيل من Bleeping Computer أو موقع SystemLookup.com للتحقق من الملفات ومعرفة ما إذا كانت ضارة. عند إصلاح هذه الأنواع من الإدخالات، لن يحذف برنامج HijackThis الملف المخالف المدرج. يوصى بإعادة تشغيل جهاز الكمبيوتر في الوضع الآمن وحذف الملف المخالف يدويًا. قد تحتاج إلى البحث عن اسم الملف المحدد، مثل “system32.dll” في هذه الحالة، لفهم وظيفته وتحديد ما إذا كان يجب حذفه. تأكد من فهمك لوظيفة الملف قبل حذفه لتجنب أي مشاكل في النظام.

قسم O22: جدولة المهام المشتركة (SharedTaskScheduler)

يتوافق هذا القسم مع الملفات التي يتم تحميلها من خلال قيمة تسجيل النظام “SharedTaskScheduler”. وهي نقطة دخول شائعة يستغلها برمجيات خبيثة مثل SmitFraud وغيرها.

يتم تشغيل الإدخالات في مفتاح التسجيل هذا تلقائيًا عند بدء تشغيل نظام ويندوز. يستغل هذا المفتاح بشكل شائع من قبل متغيرات SmitFraud لعرض تنبيهات أمنية مزيفة ولتنزيل برامج مكافحة تجسس وهمية. مما يشكل تهديداً لأمن النظام.

مفتاح التسجيل (Registry Key): HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionExplorerSharedTaskScheduler

| مثال على القائمة | O22 – جدولة المهام المشتركة (SharedTaskScheduler): (بدون اسم) – {3F143C3A-1457-6CCA-03A7-7AA23B61E40F} – c:windowssystem32mtwirl32.dll |

توخَّ الحذر عند إزالة العناصر المدرجة في هذه المفاتيح لأن بعضها شرعي. يمكنك استخدام جوجل (Google) للتحقق من صحة الملف. استخدم قاعدة بيانات بدء التشغيل (Startup Database) من بليبينج كمبيوتر (Bleeping Computer) أو موقع SystemLookup.com للمساعدة في التحقق من صحة الملفات. قد تشير هذه الإدخالات إلى وجود برامج ضارة أو برامج تجسس أو فيروسات. من المهم التحقق من صحة الملفات قبل حذفها لتجنب حدوث مشاكل في النظام.

سيحذف برنامج HijackThis قيمة جدولة المهام المشتركة (SharedTaskScheduler) المرتبطة بهذا الإدخال، ولكنه لن يحذف معرف الفئة (CLSID) الذي يشير إليه والملف الذي يشير إليه Inprocserver32 الخاص بمعرف الفئة. لذلك، يجب عليك دائمًا أن يقوم المستخدم بإعادة التشغيل في الوضع الآمن وحذف هذا الملف يدويًا. قد يتطلب حذف بعض ملفات النظام إعادة التشغيل في الوضع الآمن لضمان عدم استخدامها من قبل النظام. يجب توخي الحذر الشديد عند حذف ملفات النظام.

قسم O23: تحليل الخدمات في أنظمة Windows XP، NT، 2003، وخدمات 2003

يتناول هذا القسم خدمات نظام التشغيل Windows XP، NT، 2003، وخدمات 2003. تُعرّف الخدمات بأنها برامج يقوم نظام Windows بتحميلها تلقائيًا عند بدء التشغيل، بغض النظر عما إذا قام المستخدم بتسجيل الدخول إلى جهاز الكمبيوتر أم لا. وتُستخدم هذه الخدمات عادةً لإدارة المهام على مستوى النظام، مثل ميزات نظام التشغيل Windows، وبرامج مكافحة الفيروسات، وخوادم التطبيقات. في الآونة الأخيرة، ازداد اتجاه البرامج الضارة إلى استخدام الخدمات لإصابة أجهزة الكمبيوتر. لذلك، من الضروري فحص كل خدمة مدرجة للتأكد من سلامتها و عدم وجود أي خدمات مشبوهة. من الأمثلة الشائعة لخدمات البرامج الضارة التي قد تجدها “Home Search Assistant” ومتغير “Bargain Buddy” الجديد. يمكنك العثور على أمثلة للأسطر المرتبطة بهذه الإصابات أدناه.

تمت إضافة غالبية خدمات Microsoft إلى القائمة البيضاء، ولن يتم إدراجها هنا. إذا كنت ترغب في رؤية هذه الخدمات، يمكنك تشغيل HijackThis باستخدام علامة /ihatewhitelists. هذا يساعد في الكشف عن البرامج الضارة الخفية و تحليل سلوك النظام بشكل دقيق. يُنصح باستخدام هذه الخاصية للمستخدمين المتقدمين فقط.

مثال على خدمة شرعية:

| مثال على القائمة | O23 – الخدمة: خادم إدارة تنبيهات AVG7 (Avg7Alrt) – GRISOFT, s.r.o. – C:PROGRA~1GrisoftAVGFRE~1avgamsvr.exe (مسار ملف خادم إدارة التنبيهات) |

مثال على مساعد البحث المنزلي:

يوضح هذا المثال كيفية ظهور خدمة إدارة تنبيهات AVG 7 (Avg7Alrt) من شركة GRISOFT, s.r.o. في قائمة عمليات النظام. يُشير مسار الملف “C:PROGRA~1GrisoftAVGFRE~1avgamsvr.exe” إلى موقع ملف avgamsvr.exe القابل للتنفيذ، وهو المسؤول عن تشغيل خدمة إدارة التنبيهات. قد يكون البحث عن هذا المسار مفيدًا عند استكشاف أخطاء AVG وإصلاحها، أو عند إدارة عمليات النظام. فهم مسارات الملفات ووظائفها أمر بالغ الأهمية للحفاظ على أداء النظام وحمايته. يمكن لمساعد البحث المنزلي مساعدتك في تحديد موقع الملفات والخدمات والبرامج الأخرى على جهاز الكمبيوتر الخاص بك.

| مثال للقائمة | O23 – الخدمة: خدمة تسجيل الدخول إلى شبكة محطة العمل – غير معروف – C:WINDOWSsystem32crxu.exe |

أمثلة على برنامج Bargain Buddy:

يُظهر هذا المثال خطأً محتملًا في خدمة تسجيل الدخول إلى شبكة محطة العمل (NetLogon) مع مُعرّف O23. يشير المسار “C:WINDOWSsystem32crxu.exe” إلى ملف crxu.exe، وهو ملف غير معترف به عادةً كجزء من نظام Windows. قد يكون هذا الملف ضارًا أو مرتبطًا ببرامج ضارة. يُنصح بفحص النظام باستخدام برنامج مكافحة فيروسات مُحدّث للتأكد من سلامة النظام. قد يشير هذا الخطأ إلى مشاكل في الوصول إلى موارد الشبكة أو المشاركة فيها. يُرجى التحقق من إعدادات الشبكة وجدار الحماية. لمزيد من المعلومات حول استكشاف أخطاء خدمة NetLogon وإصلاحها، يُرجى مراجعة وثائق Microsoft أو الاتصال بدعم Microsoft.

| مثال على القائمة | O23 – الخدمة: ZESOFT – غير معروف – C:WINDOWSzeta.exe |

| O23 – الخدمة: ISEXEng – غير معروف – C:WINDOWSSystem32angelex.exe |

عند إصلاح إدخال O23 في HijackThis، سيقوم البرنامج بتغيير حالة بدء التشغيل لهذه الخدمة إلى معطلة، وإيقاف الخدمة، ثم يطلب من المستخدم إعادة تشغيل الجهاز. لن يحذف البرنامج الخدمة الفعلية من السجل أو الملف الذي تشير إليه. لحذف الخدمة، ستحتاج إلى معرفة اسم الخدمة. هذا الاسم هو النص الموجود بين قوسين. إذا كان اسم العرض هو نفسه اسم الخدمة، فلن يتم سرد اسم الخدمة. يُرجى ملاحظة أن حذف خدمات النظام الأساسية قد يؤثر على استقرار النظام.

هناك ثلاث طرق يمكنك استخدامها لحذف مفتاح الخدمة من السجل:

- حذفه باستخدام أمر SC في نظام التشغيل Windows XP، اكتب ما يلي من موجه الأوامر: sc delete servicename. استبدل “servicename” باسم الخدمة الفعلي الذي تريد حذفه. يُرجى توخي الحذر عند استخدام هذا الأمر، حيث أن حذف خدمات النظام قد يؤدي إلى عدم استقرار النظام. لحذف الخدمة باستخدام ملف تسجيل، يمكنك استخدام المثال التالي:

- استخدام ملف تسجيل لحذف الخدمة. ملف التسجيل أدناه هو مثال على كيفية إزالة Angelex.exe (متغير Bargain Buddy):

REGEDIT4 [-HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_ISEXENG] [-HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesISEXEng] [-HKEY_LOCAL_MACHINESYSTEMControlSet001EnumRootLEGACY_ISEXENG] [-HKEY_LOCAL_MACHINESYSTEMControlSet001ServicesISEXEng] [-HKEY_LOCAL_MACHINESYSTEMControlSet003EnumRootLEGACY_ISEXENG] [-HKEY_LOCAL_MACHINESYSTEMControlSet003ServicesISEXEng] يُنصح بأخذ نسخة احتياطية من السجل قبل تطبيق أي تغييرات.

- استخدام HijackThis لحذف الخدمة. يمكنك النقر فوق Config، ثم Misc Tools، ثم الضغط على زر Delete an NT service... عند فتحه، أدخل اسم الخدمة واضغط على OK. تأكد من أنك تعرف الخدمة التي تقوم بحذفها لتجنب أي مشاكل في النظام.

| REGEDIT4 [-HKEY_LOCAL_MACHINESYSTEMCurrentControlSetEnumRootLEGACY_ISEXENG] [-HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesISEXEng] [-HKEY_LOCAL_MACHINESYSTEMControlSet001EnumRootLEGACY_ISEXENG] [-HKEY_LOCAL_MACHINESYSTEMControlSet001ServicesISEXEng] [-HKEY_LOCAL_MACHINESYSTEMControlSet003EnumRootLEGACY_ISEXENG] [-HKEY_LOCAL_MACHINESYSTEMControlSet003ServicesISEXEng] |

يُرجى توخي الحذر عند إزالة العناصر المدرجة في مفاتيح التسجيل هذه، لأن معظمها عناصر شرعية. قد يشير حذف هذه المفاتيح إلى مشاكل في نظام التشغيل Windows. للبحث عن مدخلات التسجيل O23 والتحقق من شرعيتها، يمكنك استخدام قاعدة بيانات بدء التشغيل من موقع Bleeping Computer أو موقع SystemLookup.com. هذا يساعد في تحديد ما إذا كانت مدخلات التسجيل مرتبطة ببرامج تشغيل أو خدمات نظام أساسية أو برامج ضارة. تعتبر مفاتيح التسجيل المذكورة أعلاه مرتبطة عادةً بـ “Intel SpeedStep eXecution Engine” (ISEXEng)، وهي تقنية لإدارة طاقة المعالج. يُنصح بفهم وظيفة كل مفتاح قبل حذفه لتجنب أي مشاكل في أداء النظام.

قسم O24: تشخيص مكونات سطح المكتب النشط (Active Desktop) في نظام ويندوز

يتناول هذا القسم مكونات سطح المكتب النشط (Active Desktop Components) في نظام التشغيل ويندوز، والتي تُعرّف بأنها ملفات HTML محلية أو بعيدة يتم تضمينها مباشرةً في خلفية سطح المكتب. وتستغل بعض البرمجيات الخبيثة هذه الميزة لعرض رسائل أو صور أو صفحات ويب مباشرةً على سطح مكتب المستخدم.

من الأمثلة الشائعة على البرمجيات الضارة التي تستخدم هذه الطريقة عائلة SmitFraud من برامج مكافحة التجسس المزيفة. تستخدم هذه البرامج مكونات سطح المكتب النشط لعرض تحذيرات أمان وهمية كخلفية لسطح مكتب المستخدم. وتشمل هذه التحذيرات رسائل مزيفة تُشير إلى إصابة النظام بالفيروسات بهدف خداع المستخدم لشراء برامج وهمية. كما يمكن إيجاد أمثلة أخرى على البرمجيات الخبيثة التي تستخدم هذه التقنية، مثل برامج الفدية و أحصنة طروادة، والتي قد تعرض رسائل تهديد أو تعليمات للدفع على سطح المكتب. لمزيد من المعلومات حول هذه الأنواع من البرمجيات الخبيثة وكيفية الحماية منها، يُرجى الاطلاع على الموارد التالية:

AVGold (برنامج تجسس) Raze AntiSpyware (برنامج مضاد للتجسس) AlfaCleaner (برنامج تنظيف) TopAntiSpyware (برنامج مضاد للتجسس)

مفتاح التسجيل المرتبط بمكونات سطح المكتب النشط (Active Desktop Components) في نظام ويندوز هو:

مفتاح التسجيل (Registry Key): HKEY_CURRENT_USERSoftwareMicrosoftInternet ExplorerDesktopComponents

يتم سرد كل مكون محدد كمفتاح تسجيل فرعي رقمي للمفتاح أعلاه يبدأ بالرقم 0. على سبيل المثال:

| مثال على الإدراج | O24 – مكون سطح المكتب 0: (أمان) – %windir%index.html O24 – مكون سطح المكتب 1: (بدون اسم) – %Windir%warnhp.html |

في حين أنه من الممكن أن يكون شخص ما قد قام بتكوين مكون سطح مكتب نشط عن قصد، فإذا رأيت مكونًا غير مألوف، فمن المستحسن أن تسأل المستخدم عما إذا كان قد أضافه عن قصد. قد يشير وجود مكونات سطح مكتب غير معروفة إلى وجود برامج ضارة أو برامج تجسس، لذا فإن التحقق من مصدرها أمر بالغ الأهمية للحفاظ على أمان النظام. تأكد من فهم وظيفة كل مكون قبل اتخاذ أي إجراء.

عند إصلاح هذه الإدخالات، سيقوم HijackThis بإزالة مكون سطح المكتب من السجل فقط. لن يتم حذف ملف HTML الفعلي المُشار إليه. لذلك، إذا كان المكون مرتبطًا ببرامج ضارة، فيجب عليك حذف هذا الملف يدويًا من خلال مستكشف الملفات لضمان إزالة التهديد بالكامل. قد تحتاج إلى البحث عن مسار الملف المحدد، مثل %windir%index.html أو %Windir%warnhp.html، لحذفه نهائيًا. يُنصح بأخذ نسخة احتياطية من الملف قبل حذفه في حالة احتياجك إليه للتحليل أو الاستعادة لاحقًا.

الخلاصة

يُعد HijackThis أداة قوية للغاية لاكتشاف تفاصيل متصفحك وما يعمل على نظام Windows. ومع ذلك، قد يكون تشخيص نتائج فحص HijackThis معقدًا. نأمل أن تُسهل توصياتنا وشروحاتنا هذه العملية إلى حد ما. يجب استخدام هذا البرنامج بحذر، حيث إن إزالة بعض العناصر بشكل غير صحيح قد يُسبب مشاكل في البرامج الشرعية.